科学と文化のいまがわかる

デジタル

追跡!ネットアンダーグラウンド

ハローカプコン!暴露型サイバー攻撃の衝撃

2020.12.23

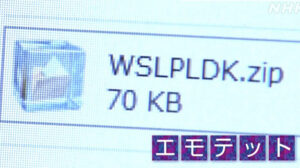

大阪のゲームソフト会社大手の「カプコン」が、先月、サイバー攻撃を受け、社内の機密情報が流出した。このサイバー攻撃、『暴露型』と呼ばれるもので、あらかじめ社内のシステムに侵入して、機密情報を盗んだ上で、金を払わないと暴露すると脅す悪質なものだった。いま、この手口のサイバー攻撃に多くの企業がさらされているという。いったい何が起きているのか?

大量のデータが流出

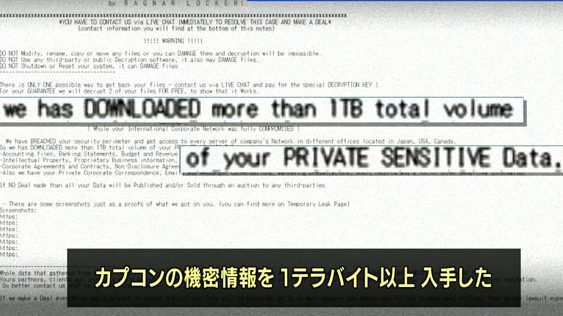

先月(11月)はじめ、大阪のゲームソフト会社大手「カプコン」のコンピューターに突然、あるメッセージが浮かびあがった。

「HELLO CAPCOM!」

(ハロー カプコン!)

「we has DOWNLOADED more than 1TB total volume of your PRIVATE SENSITIVE Data」。

(カプコンの機密情報を1テラバイト以上、入手した)

「If No Deal made than all your Data will be Published and/or Sold」

(取引に応じなければ、そのデータを暴露するか、誰かに売ってやる)

盗んだデータを流出させると脅して身代金を要求する“暴露型”サイバー攻撃を仕掛けたグループによる、脅迫文だった。

カプコンは社内の機密情報が流出した可能性があるとして警察に相談したが、取り引きには応じなかった。

その後、犯行グループの予告通り、流出した情報がインターネット上の匿名性の高い闇サイト=ダークウェブ上に公開された。

ダークウェブは、特殊な方法でしかアクセスできないネットの領域で、アクセスしただけでサイバー攻撃を受ける恐れもある。

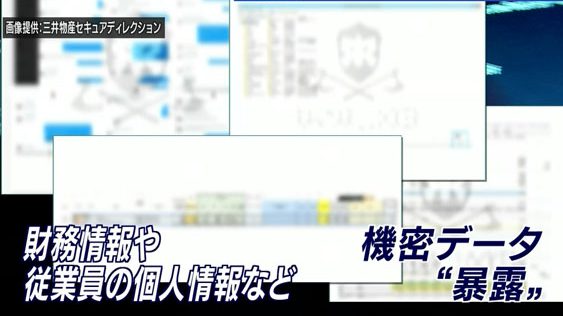

情報セキュリティー会社の三井物産セキュアディレクションによると、これは、犯行グループが設けたサイトで、公開されたのは、カプコンのものとみられる財務状況を示す書類や、社員の給与のデータなどだった。

公開される情報は徐々に追加されていき、12月11日の時点で11回、あわせて200ギガバイト近くのデータが公開された。中には、ゲームの開発データもあったという。

データは、マルウェアに感染して脅迫文を読んだ人しかアクセス出来ない別のサイトにも掲載され、そこには、社員同士のオンラインチャットの内容が載っていた。

チャットアプリのアカウントが不正に乗っ取られているとみられると言う。

犯行グループは、社内の機密情報を入手したことをアピールしているものとみられ、カプコンを交渉の場に引きずり出そうと、データの公開を今後も続けるおそれもある。

データを盗んで暗号化する手口

犯行グループは一体、何者なのか。

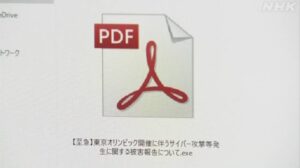

三井物産セキュアディレクションの吉川孝志さんは、「RAGNAR LOCKER」と名乗る今回の犯行グループが行った攻撃に使われたとみられる「ランサムウェア」と呼ばれる身代金要求型のマルウェア=悪意を持ったプログラムを解析した。

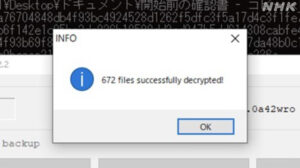

このマルウエアは、ファイルを勝手に暗号化する機能をもっていた。

その際、出来るだけ多くのファイルを確実に暗号化するため、データベースやメールソフトなど社内のサーバーで動いているプログラムをまず強制的に終了させ、その後に暗号化する機能を備えていた。

そして、犯行グループは、暗号化する前にデータを先に盗みだしていた。

カプコンが、気づいたときにはすでに、データは犯行グループの手に渡っていたのだ。

暗躍するRAGNAR LOCKER

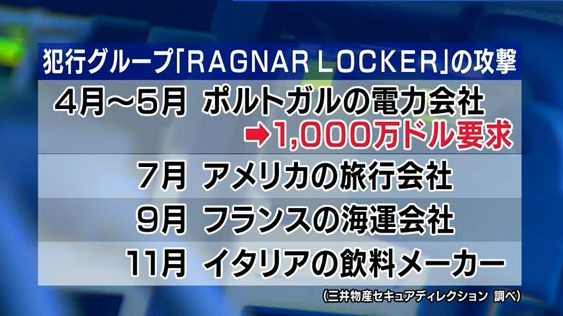

吉川さんによると、「RAGNAR LOCKER」は、コロナ禍に入ってから、世界各国で大企業を狙って攻撃を仕掛けている。

ことし4月から5月にかけては、ポルトガルの電力会社が攻撃を受け、「10テラバイトのデータを盗んだ、1000万ドルを支払え」と要求され、データが暴露された。

また、7月には、アメリカの旅行会社が攻撃を受けて、1000万ドルを要求され、この会社は、グループと450万ドルに下げられないか交渉、相当分のビットコインを支払ったところ、データは暴露されず、代わりに、どうやってシステムに侵入したか、アドバイスが返ってきたという。

9月にはフランスの海運会社が、11月にはイタリアの飲料メーカーが攻撃を受けたという。

こうした、データを暗号化するだけでなく、身代金を支払わないとデータを「暴露」すると脅す攻撃を仕掛けるグループは世界で少なくとも18集団はあるという。

暴露型は何重にも痛手

ランサムウェアを使った攻撃は以前からあったが、この「暴露型」の攻撃は、より悪質で、組織に何重にも痛手を与える。

情報セキュリティー会社のマクニカネットワークスによると、従来型のランサムウェアは、標的を定めずにメールなどでばらまかれ、組織内の個人のパソコンやサーバーを暗号化して、解除するために数万円程度の身代金を要求してきた。

しかし、暴露型では、特定の業種や企業を狙い撃ち、組織内のサーバーやパソコンが暗号化されるだけでなく、内部の情報を盗み、数百万円から十数億円もの巨額の身代金が要求されるという。

身代金を支払っても、一度犯行グループの手に渡った情報が暴露されないという保証はない。

従来型のランサムウェアへの対策として、データのバックアップを取るケースが増えていることなどから、単に暗号化するだけでは脅迫に応じなくなってきたため、より手口を巧妙化させているとみられる。

この「暴露型」では、基幹システムが暗号化されて業務が停止されるほか、機密情報を含む大量のデータが盗まれ、徐々に公開され、場合によっては、コンプライアンス違反などの企業にとって不都合な情報まで暴露される可能性もある。

さらに莫大な身代金を要求され、支払えば企業のイメージが悪化する。

企業は、何重にも痛手をこうむることになる。

日本でも広がる被害

こうした、暴露型を含む「ランサムウェア」によるサイバー攻撃について、情報セキュリティー会社の「CrowdStrike」は、アメリカやイギリス、日本など世界13か国の企業のセキュリティー担当者2200人にアンケート調査を行った。

その結果、日本では金融や航空宇宙、自動車などの分野の大手企業を中心に200人の担当者が回答。このうち、半数を超える103人が、この1年間で「ランサムウェア」によるサイバー攻撃を受け、データを暗号化されるなどの被害を受けたと答えた。

そして、この中の33人が、暗号化されたデータを復元するためのいわゆる「身代金」を犯行グループに実際に支払ったと回答した。

支払った額の平均は、およそ1億2300万円だった。

被害に備えて保険も登場

こうした悪質なサイバー攻撃は、カプコンのような世界的な大企業だけでなく、中小企業もターゲットになる可能性がある。

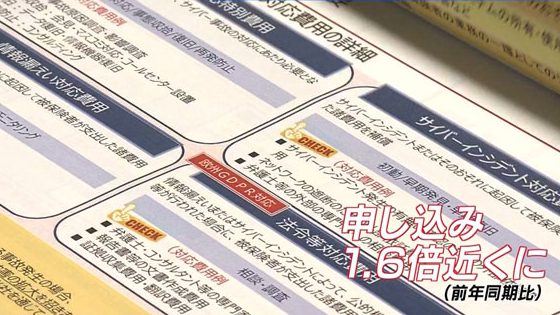

そこで広がりつつあるのが、攻撃を受けてこうむった、取引先への損害賠償や、システムの復旧、原因究明などにかかる費用などを補償する「サイバー保険」だ。

ある大手損害保険会社では、ことし4月以降、「サイバー保険」の申し込みが急増し、去年の同じ時期に比べて1.6倍近くになっているという。

身代金の支払いは補償の対象外だが、サイバー攻撃を受けた場合の対応費用は1000万円を超えるケースもあり、中小企業にとっては経営を揺るがしかねない大きな損害だ。

神奈川県で中古車の販売などを行う会社は、コロナ禍以降、海外からの不審なメールが急増した。

個人情報や取引先などの情報を多く抱えていることから、10月にこの保険への加入を決めた。

会社の担当者は、「クライアント先に大手企業もいるので、われわれが踏み台となって皆様にご迷惑をかけるというのはあってはならない。万が一攻撃があったときに損害額が想定できないので、備えとして保険は必要だ」と語る。

暴露型攻撃にどう立ち向かうのか

こうした保険は、被害が出たあとの備えだが、そもそも攻撃を受けないための対策が重要だ。

まずは、ソフトウエアを最新の状態にアップデートする、パスワードを長く複雑にするなどの基本的な対策を徹底すること。

そのうえで、カプコンの攻撃を調べた三井物産セキュアディレクションの吉川さんは、「システムの脆弱性やリモートデスクトップなどの遠隔から端末を操作できるようにする仕組みが攻撃されて、侵入経路になることが多いため、外部から不必要な接続が可能になっていないか、リモート接続のしくみを見直し、必要な人だけが接続できるようにするなど、しっかりと制御する必要がある」と指摘する。

ただ、今回のような規模の大きな攻撃の場合、対策をしていたとしても、攻撃者はあらゆる方法で侵入口を見つけて攻撃を仕掛けてくると言う。

100%の防御が難しい中、未来の攻撃を防ぐために重要なのは、万が一攻撃を受けた場合には、その経緯を徹底的に調べて、それを公表し、サイバー攻撃の対策にあたる人たちが情報共有していくことだと話す。

大きなターゲットを狙い、データを盗みだした上で、身代金を支払わないと暴露すると脅す、「暴露型サイバー攻撃」。攻撃の影響はあまりに大きく、手口の巧妙さ、悪質さから見ても、サイバー攻撃のステージは一つ上がったように見える。コロナ禍で、ネットの活用が増える中、攻撃の性質をよく理解した上で、対策を急ぐことが求められている。

※被害の全体像や、背景を明らかにする取材のためにサイバー攻撃の体験談やセキュリティーリスクに関する情報を募集しています。下記のボタンからご意見・情報をお寄せ下さい。