科学と文化のいまがわかる

デジタル

追跡!ネットアンダーグラウンド

“最恐”ウイルス蔓延

2020.12.08

新型コロナウイルスの感染の広がりが続く中、非常に感染力や拡散力が強く、「最恐」とも言われる別のウイルスが、いま、日本中で猛威を振るっているのをご存じですか。

その名は、「Emotet」(エモテット)。

あなたが毎日使っているインターネットの話です。

うっかり開いて被害甚大

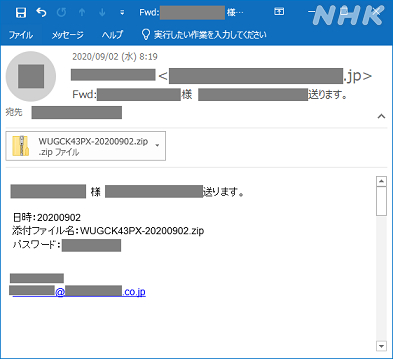

ことし9月、ある上場企業の社員が出勤してパソコンを開くと、一通のメールが届いていた。

送り主の欄には、取り引き先の会社の名前。

過去やりとりした件名がそのまま表示されていた。

メール本文には、その取り引き先と以前やりとりした内容が引用されている。

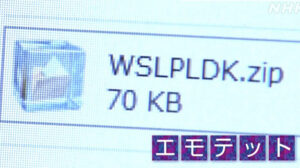

Zipファイルが添付され、パスワードも書いてあった。

社員は、普段から怪しいメールには注意していた。

しかし、このときは、ついファイルを開いてしまった。

ウイルス対策ソフトが、アラームを発した。

時すでに遅し、不正なプログラムが実行され、パソコンはウイルスに感染していた。

エモテットだった。

数時間後、取り引き先から、不審なメールが届いたと言う問い合わせが殺到。

影響を受けた取引先や顧客は50以上に上った。

エモテットに感染すると、パソコンの初期化やメールアドレスの変更を余儀なくされるケースもある。

この会社では、社内のシステム担当者が少ない中、問い合わせ対応のほか、パソコンの入れ替えなどの対策におよそ1か月間かかった。

会社では、ウイルス対策ソフトを全社員のパソコンに導入、不審なメールを開かないよう訓練も実施していた。

それでも、すり抜けてしまった。

情報システムの担当者は、対策に100%は無いと苦悩を口にした。

「流行の動きがあったので、訓練を行ってきていたが、メールの返信を装っていたという点で、防ぎきれなかった。今回の被害で、情報が漏れたことに加えて、対応におわれ貴重な時間が大量に失われてしまった。その後、極力添付ファイルを利用しないことにし、さらに人工知能などを活用したセキュリティーの強化も検討しているが、ヒューマンエラーは、100%防ぐと言うことは難しく、対策もこれで100%正解ということはない。今後も対策を模索し続けていく必要があると考えている」

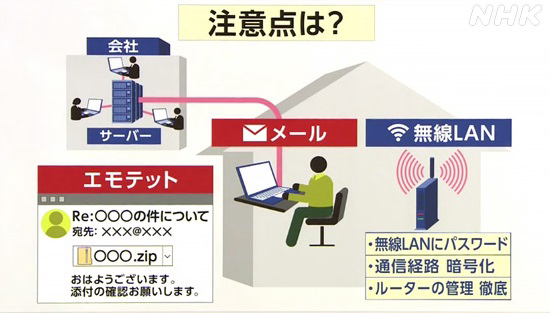

テレワークで感染拡大

コロナ禍で、テレワークをする人が増える中で、このウイルスに感染するケースが増えている。

東京の会社では、ことし9月、突然社内で不審なメールが出回った。

「資料に差異がでています。確認してください」

「予約を確認してください」

「見積もりを再送するので確認してください」

「去年もありましたが、今年もやるので確認をお願いします」

など、およそ10種類のパターン。

送り主に表示されていたのは、実在する社員の名前。

テレワークを始めた営業担当の社員のパソコンがエモテットに感染していたことが原因だった。

取引先の氏名などの個人情報が大量に流出した恐れがある。

添付ファイルを開いた社員はほかにもいたが、ほかの社員のパソコンは、社内のネットワークセキュリティーで、感染を防ぐことができた。

テレワークで、社内ネットワークを介さずにメールのやりとりができたことが、原因のひとつだった。

担当に当たった担当者は巧妙さが恐ろしいと話す。

「テレワークの導入に、セキュリティーの穴があった。ネットで流出した情報はとりもどせない。返信を装うといった巧妙さはとても脅威で、誰もが感染する恐れがあると感じる」

被害は過去最大規模に

パソコンのウイルス感染などの相談を受け付けている情報処理推進機構では、ことし4月から6月までの3か月間で、個人からの相談では、エモテット関係の相談が1件しかなかったが、7月から9月では308件と、急激に増加した。

また、情報セキュリティー会社の「トレンドマイクロ」によると、ことし9月の1か月間でエモテットの感染を狙ったメールが届いた端末の数は4万6012件に上った。

これは、前の月の8倍になり、過去最大の規模となっている。

パスワードの窃取も?

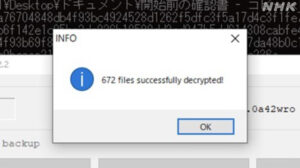

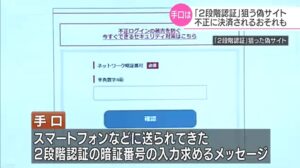

このウイルスがさらにやっかいなのは、別のウイルスを呼び寄せるプラットフォームになることだ。

エモテットは、メールの中身を盗み取るが、それを使ってさらに拡散させる機能のほかに、別のウイルスを感染した端末にダウンロードする機能があるのだ。

情報セキュリティー会社「ラック」は9月によせられた相談のうち、調査依頼があったエモテットに感染したパソコンの解析を行った。

その結果、なんと解析した10台のうち、9台がエモテットを経由して、別のウイルスにも感染していたことがわかった。

それは「Zloader」と呼ばれるウイルスだった。

このウイルス、感染したまま、WEBサイトでオンラインショッピングや金融機関を利用すると、IDやパスワードの偽の入力画面を表示させる、情報を抜き取ろうとする動きをする。

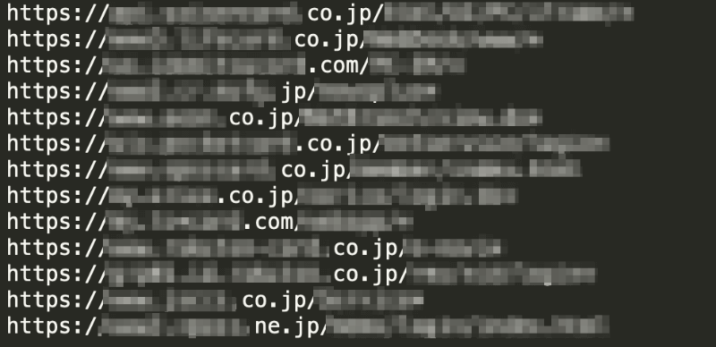

さらに詳しく解析したところ、標的にされていたWEBサイトは、日本の金融機関やクレジットカード会社、さらにショッピングサイトとすべて日本のサイトだった。

ラックは次のように指摘している。

「明らかに日本のユーザーを標的にしているといえる。猛威をふるっているエモテットの感染状況をみると、Zloaderの感染被害に遭っているユーザは多数存在する。攻撃者は日本の感染端末から情報を窃取している可能性が否めない」

激しい変異ですり抜ける

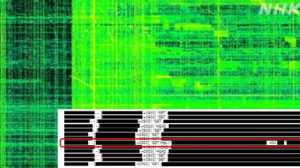

エモテットが、さらに脅威なのは、さまざまなセキュリティー対策をくぐり抜けるために、

次々と変異を重ねる、その進化のスピードだ。

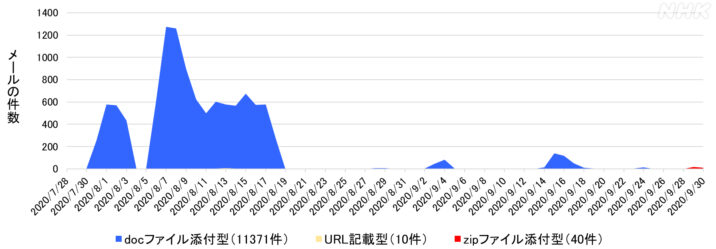

国の情報通信の研究を行う「情報通信研究機構」では、7月から9月までの3か月間で、職員に届いたエモテットの感染を狙ったメールを調査した。

その数は、1万1421通に上った。

件名は「RE:打ち合わせのお願い」「Re:Re:緑箇所修正のお願い(ver18)」などと、返信を装っているほか、新型コロナウイルスの感染拡大で広がったテレワークで使うテレビ会議システムを装うものもあった。

メールの件名の種類は、7月が6種類だったが、8月は22種類、9月は36種類とどんどん増えていった。

メール本文の内容も、7月から8月上旬にかけては、「支払い」「会議」に関連したものが中心だったが、8月中旬になると過去の取引先を装った攻撃が相次いだ。

添付ファイルの名前も、英語や日本語のものなど次々と変わり、種類を増やしていった。

そして9月に入ってからは、ウイルス対策ソフトの防御をくぐり抜ける、パスワード付きファイルが登場した。

通常、ウイルス対策ソフトは、ガードする不正ファイルのパターンをブラックリストとして認識して防御するが、このパターンをすり抜けるようなファイルの型が急激に増えていた。

7月には16種類だったのに対し、8月は117種類、9月は315種類だった。

こうして、セキュリティーが突破される。

解析した石原翔太研究員は警鐘をならす。

「去年からことしのはじめにかけて流行した時に比べて、特徴の推移が激しかった。エモテットは配信と休止を繰り返しながら様々な特徴が追加されていく様子が見え、今後も変化していきながら攻撃が活発になることが考えられる」

日本が狙われている?

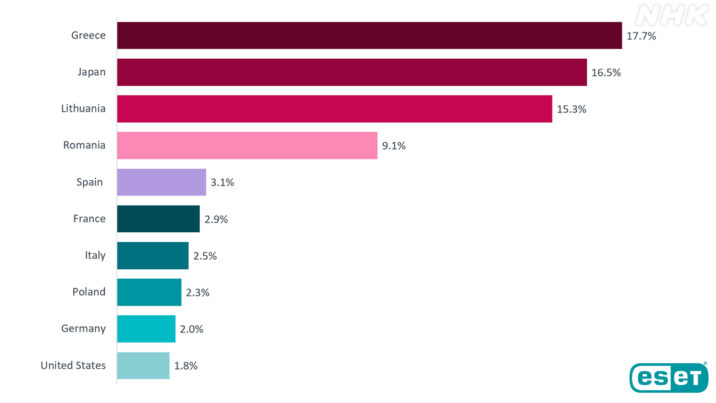

なぜ、いま日本で猛威をふるっているのか。気になる動きもある。

情報セキュリティー会社のキヤノンマーケティングジャパンによると、10月16日にエモテットの大規模な配信が世界中で行われた。

主な標的は、リトアニア、ギリシャ、そして日本だった。

日本では19日にも大規模に配信されていた。

同社のサイバーセキュリティラボの長谷川智久課長は、その具体的な理由についてはわからないものの、最近では、インドネシアやフィリピン、インドなどアジアの新興国などが狙われ始めているとしている。

「最近では、エモテットは、主に他のウイルスを感染させることが目的で利用されています。エモテット自体を提供する者と、エモテットを利用して他のウイルスを感染させようとする者など複数が関わっていて、協調して攻撃が行われていると言われています。

だれが、どのように攻撃に加わっているのか、推測することは難しいのが現状です」

エモテット 気をつける4つのこと

被害に遭わないためには何を気を付ければいいのか。

専門機関は、次の4点を上げてる。(JPCERTコーディネーションセンター)

①たとえ取引先からのメールであっても、すぐに信頼して添付ファイルを開くことがないようにする。

②メールセキュリティー製品を導入してウイルス付きのメールを検知する

③メールのやりとりの記録を残す

④OSなどをいつも最新の状態に保つ

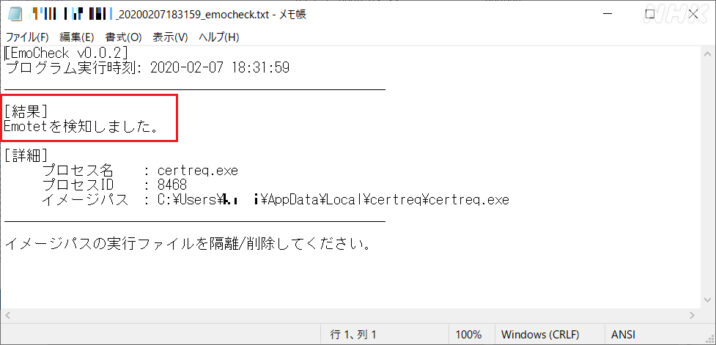

JPCERTコーディネーションセンターは、端末がエモテットに感染しているかどうか調べることができるアプリ「Emocheck」を無償で公開している。

だれもが被害を受けるおそれがある

エモテットは、2014年当時に登場したときは、オンラインバンキングのパスワードなどを盗むウイルスだった。

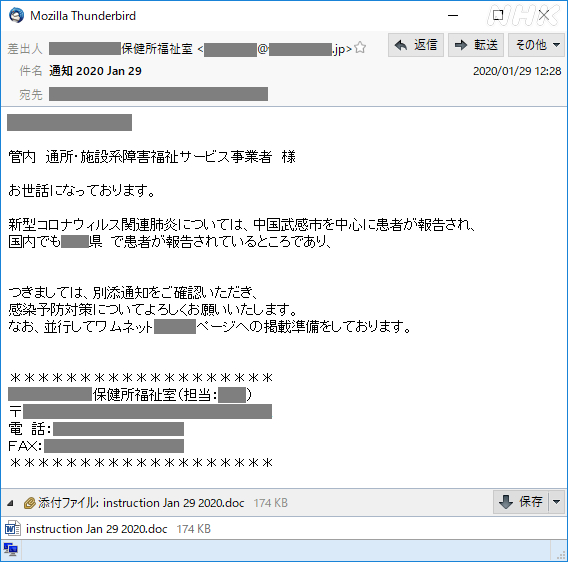

それが配信と休止を繰り返しながら変異を続け、ついに「正規の返信を装う手口」に進化した。

巧妙なのは、新型コロナウイルスの感染拡大時には保健所からのメールを装い、クリスマスが近づいてくるとプレゼントに関する内容で送ってくる。年末に近づけば「賞与を確認してください」という内容で送りつけるなど、その時事にあわせて内容を変化させてくることだ。

そして、去年までみられていた不自然な日本語は、今年にはあまりみられないようになった。

これまで「日本語」の使い方で攻撃メールだと判断できていたのがセキュリティーの面で大きかったが、日本語力の向上と返信を装うことで、その壁を突破してきた。

大量のメールがたまってしまったときや業務がひっ迫しているときなどは、注意がおろそかになってしまうかもしれない。

しかし、メールを開くだけで大きな被害に遭うおそれがある。

いま、情報セキュリティーに対する意識を、私たちは一段あげていかなければいけない。

※被害の全体像や、背景を明らかにする取材のために体験談などを募集しています。

情報をお寄せ下さい。