科学と文化のいまがわかる

デジタル

追跡!ネットアンダーグラウンド

会社に届いたメール 調べてみたら“北朝鮮から”でした

2023.02.14

毎日のように届くいつもの仕事のメール。

もし、その送り主が“北朝鮮の最凶ハッカー”からだったら…

メールを開いていれば、会社から数十億円が盗み取られていたかもしれないとしたら…

私たちが住む日本で起きている日常だ。

都内の暗号資産取引所に届いた1通のメールから、“北朝鮮のハッカー”を追跡する。

(サイバー安全保障 取材班)

“社長”から1通のメール

都内の暗号資産取引所の運営会社。

一日の取引高は70億円相当に及ぶ。

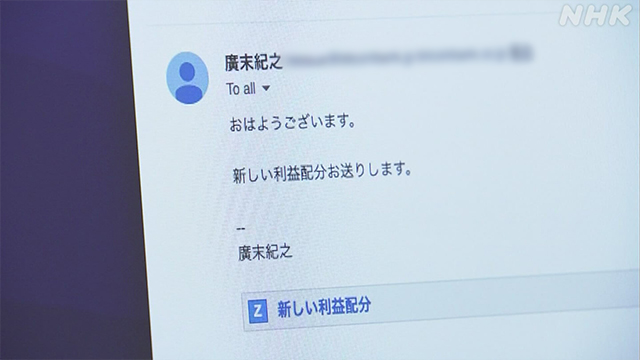

ある日の昼すぎ、社員の橋本さんのもとに1通のメールが届いた。

『おはようございます。新しい利益配分お送りします』

「社長」からだった。

ちょうど冬のボーナスの支給を控えた師走。

『新しい利益配分』

ボーナスを出すという趣旨らしく、社員全員に送られていた。

末尾には、クラウドサービスのリンクが添付されていて、詳しい内容を確認するよう促してきている。

自然な文章で、内容はボーナスという興味を引くものだったが、違和感があった。

「社長が一斉メールでこんなものを送るかな」。

案の上、このメールは偽物だった。

メールを受け取ったほかの社員からも「なりすましメールが届いている」と連絡があり、確かめると、実際、社長はメールを送信していなかった。

幸い添付されたリンクをクリックした社員はおらず、特に被害が出ることはなかった。

“北朝鮮”から届いてました

この偽メール、単なるフィッシング詐欺の類いなのか。

それにしては、社長のアドレスも本物など、手が込んでいる。

私たち(NHK取材班)は、橋本さんの許可を得て、メールをセキュリティーの専門機関に分析してもらった。

サイバー攻撃を受けた企業の支援を数多く手がけているJPCERTコーディネーションセンター。

ウイルス解析などを専門とする佐々木勇人さんが、メールのリンク先を調べたところ、すでにつながらなくなっていた。

しかし、詳しく調べると、ある特徴がわかってきた。

着目したのは、リンク先のサーバーだ。

過去の履歴を調べると、別のサイバー攻撃で、あるハッカー集団がコンピューターウイルスを送信するために使用していたのだ。

それは、北朝鮮当局の直下にあるとされる「ラザルス」と呼ばれるハッカー集団だった。

また、その攻撃で使われていたウイルスを入手して調べたところ、同様のウイルスが、ラザルスによるものだとされた別の複数のサイバー攻撃に使われていたこともわかった。

JPCERTコーディネーションセンター 佐々木勇人さん

「状況証拠ではありますが、総合的に北朝鮮のハッカーグループ、ラザルスによるものの可能性が高い」

もし、アクセスした場合、最終的に端末は、ウイルスに感染。

外部からの侵入を招いてしまう仕組みになっている可能性が高いことがわかった。

セキュリティーが破られると、不正送金を許してしまうことになる。

よくある偽メール? 攻撃は日常茶飯事

解析結果を橋本さんに伝えたところ、意外な答えが返ってきた。

ビットバンク 橋本健治さん

「いろんな取引所を狙っている話は聞きますが、実際に私たちのところにも来ていたか、という感じです」

偽メールが届くのは珍しいことではないと話し、過去には別のサイバー攻撃を受けていたと明かした。

その時に届いたメールには、会社へのサイバー攻撃の予告と、その中止と引き換えに金を要求する内容が書かれていた。

そして直後に、会社のホームページに通常の数百倍のアクセスが集中。

DDoS攻撃と呼ばれるサイバー攻撃だとみられる。

セキュリティーの強度を高めていたため、大事には至らなかったという。

橋本健治さん

「サイバー攻撃は、ふだんから行われています。常に気をつけようと思ってきましたので、それほど慌てずに対策ができたと思います」

一方で、橋本さんは、国家が関わる規模の攻撃に対しては防御の限界も感じていると話した。

橋本健治さん

「これまでのハッカー集団とは違って、国として国益のために攻撃してくる相手に、1社だけで対抗していくというのは、なかなか難しいところもある」

国内少なくとも100億円の被害か

実は、このラザルス、過去にアメリカの「ソニー・ピクチャーズ エンタテインメント」の映画を漏えいさせたほか海外の中央銀行をハッキングしたとみられることで知られる。

分析会社「チェイナリシス」によると、ラザルスは世界中で暗号資産を盗み続け、その被害額はここ数年、年間2億ドル以上になっているという。

被害は、日本や欧米に限らず、ロシアや中国などでも確認されている。

今回のメールはラザルスが、暗号資産を集中的に狙って世界で繰り広げている攻撃キャンペーンの一環だとみられる。

関係者によると、国内でもここ数年で、少なくとも100億円の被害が出ているという。

盗まれたコインを追え!

私たちは、盗まれた暗号資産の行方を、世界の捜査当局とともに追っている分析会社を取材した。

チェイナリシス 重川隼飛さん

「もし万が一盗まれてしまったら、金がどこにいってしまっているのか。どこで凍結できるか。それが鍵になってきます」

暗号資産分析会社「チェイナリシス」の重川隼飛さん。

実は、暗号資産は、すべての取引履歴が公開されている。

そのため資産がどこのアドレス(住所)から、どこに移動したのか、確認できる。

盗まれた資産の行方をつきとめるには、この履歴を丹念に追うことがカギになる。

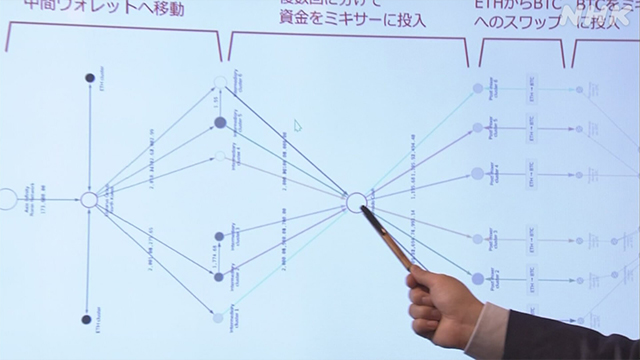

ラザルスが、どのように暗号資産を奪い去っていくのか、実例の一部をみせてくれた。

2020年3月、アメリカ司法省が、ラザルスの「マネーロンダリング」に関与したなどとして男2人を起訴したケースだ。

まず、盗まれた暗号資産は、4つの取引所に分散した。

そして、次々と飛び散っていく。

2つのアドレスに分けて、送られたかと思うと、すぐに合流するなど、脈絡なく、移転を繰り返していく。

複雑な経路を作り出すことで、追跡から逃れようとするのだ。

盗まれた資産は、最終的に5つのポイントに行き着き、司法省が起訴した2人の中国人の男のもとに集まっていることがわかった。

2人は、暗号資産の現金化に関わったとみられている。

巧妙な「資金洗浄」ミキシング

重川さんによると、近年、ラザルスは「追跡逃れ」のテクニックを高度化させているという。

その一つが「ミキシング」だ。

さまざまなコイン(暗号資産)を一同に集めたうえ、取引履歴をわからなくする技術で、ユーザーの個人情報保護のために開発されたものだが、マネーロンダリングに悪用されるケースも多い。

取引履歴がわからなくなると、追跡の糸口が断たれてしまう。

去年、ゲーム会社の6億2000万ドルの暗号資産が奪われた事件でも、このミキシングが使われていたという。

チェイナリシス 重川隼飛さん

「足がつきづらいサービスとかロンダリングの手法を使う割合がますます増えてきています。単なるお金の盗難事件という枠を超えて国家レベルの問題とみなされています。安全保障という観点でもますます脅威になっていることは間違いありません」

国境を越え 官民あげて検挙を

国家をバックにすると見られるラザルスに日本はどう対抗していくのか。

警察庁は、今年度、捜査指揮などにあたる「サイバー警察局」と、国が直接捜査にあたる専門部隊の「サイバー特別捜査隊」を新設した。

国家ぐるみの犯罪に対して、都道府県単位だけで対応するのではなく、警察庁が国として直接捜査を行う。

警察庁サイバー警察局 河原淳平局長

「サイバー空間では、巧妙な犯罪を可能にするような技術やサービスも出現してきていますが、われわれが手をこまねいているわけにはいきません」

サイバー警察局は24時間体制で、北朝鮮をはじめ世界中から行われるサイバー攻撃を監視し、対応できる体制を整えている。

また、高い技術を持った捜査員が発見したウイルスの最新の知見を、海外の捜査当局にも提供するなどとともに、ラザルスが盗んだ暗号資産の追跡にも力を入れようとしている。

警察庁サイバー警察局 河原淳平局長

「わが国全体がサイバー空間のさまざまな脅威にさらされています。外国の捜査機関と(盗まれた暗号資産を)追跡する手法について情報共有したり、あるいは専門家を招いた教養訓練を実施したりしてわれわれの練度を向上させていく。こういったことの重要性を常に念頭に置きながら、社会の安全安心を守っていきます」

「気をつけよう」だけではダメ

では、私たちはどう備えればいいのか。

JPCERTコーディネーションセンターの佐々木さんは、ラザルスの攻撃は高度なハッキングだけではなく、人の心の隙をついてだますなど、アナログな手口も特徴的だと指摘する。

「新しいボーナススケジュール」

「新しい業務指針」

「New Job Opportunities」

これは佐々木さんが、ラザルスが実際に送ったとみているメールやファイルのタイトルだ。

メールだけでなく社員のSNSアカウントに、ヘッドハンティングを装って接触することもある。

被害者を信じ込ませ、ファイルを開かせるなどして、ウイルスに感染させていく。

また、ラザルスは、ターゲットにした人を確実に落とすために、入念なリサーチも行っているとみられるという。

ホームページなどの公開情報を収集。

時には、盗むなど、あらゆる手段を講じて、攻撃の「材料」をかき集めるという。

今回紹介した取引所の偽メールは、実在のメールアドレスが使われていた。

特にメーリングリストは社員しか使わず、通常は、外部の人が知るはずのないものだ。

佐々木さんは、組織のシステムを総合的に見直すことによって、攻撃を次のステップに進ませないようにする仕組みを整備することが必要だと指摘する。

気づける仕組みも大事

そして、今回取材に応じてくれた取引所からも学べるヒントがあると感じた。

120人の社員が誰もだまされなかったのはどうしてなのか?

それは、社内のやりとりを、メールではなく、チャットツールに限るというルールがあったからだった。

もちろん、チャットツールが万全というわけではない。

だが、使えるのを原則社員だけにしていれば、攻撃側がメッセージを送るのは格段に難しくなる。

今回は、社長からメールで連絡がきた時点で、多くの社員が、おかしいと気付いた。

人の心の隙を狙う攻撃への対処は、セキュリティーのシステムの整備とともに、こうした一つ一つのルールの積み重ねによる意識づけが大切だ。

たった1通のメールから引き起こされるリスクが、やがてミサイルに姿を変え、日本全体の安全保障のリスクにまでつながっていく可能性がある。

そのことを、私たち一人一人が認識する必要がある。