科学と文化のいまがわかる

デジタル

追跡!ネットアンダーグラウンド

「身代金ビジネス」に手を染めるサイバー犯罪者を追え

2022.01.26

「LockBit2.0」「REvil」「Conti」「Rook」。

音楽バンドの名前ではない。いずれも、世界中の企業にサイバー攻撃を仕掛け、多額の金銭を脅し取るサイバー犯罪グループの名前だ。一体、彼らは何者なのか。NHKでは、組織に独自に接触、攻撃手法を明かした文書も入手。国際的なサイバー犯罪グループの実態に迫った。

摘発された犯罪グループ

「おとなしくしろ!」

1月14日、ロシアの治安機関がサイバー犯罪組織のメンバー14人を拘束したというニュースが飛び込んできた。あわせて8億円に上る暗号資産や現金のほか、20台の高級車なども押収されたという。

摘発されたのは、「REvil」と名乗るグループ。世界各国の企業を攻撃し、多額の金銭を脅し取ってきた国際的なサイバー犯罪組織だ。

REvilは去年、法人向けのソフトウエアを提供するアメリカのIT企業「カセヤ」を攻撃。ソフトウエアを利用している世界中の企業にも影響が及んだほか、日本では、大手ゼネコンの海外子会社などが標的になった。

ロシア当局は今回の摘発で、REvilについて「犯罪組織の活動は停止された」としている。

猛威振るうランサムウエア

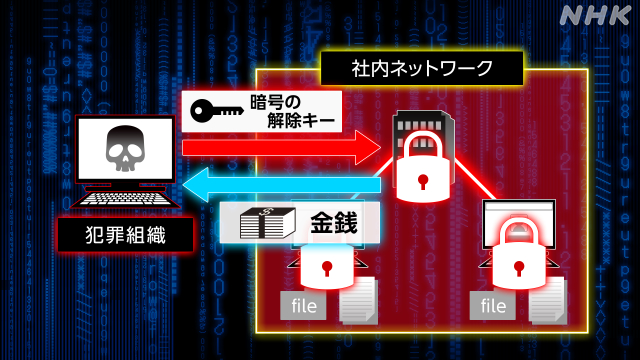

グループがサイバー攻撃に使ったのが「ランサムウエア」と呼ばれる身代金要求型のコンピューターウイルスだ。

ウイルスに感染させ、保管されているデータを暗号化。企業がデータにアクセスできなくし、業務の継続を困難にしてしまう。その上で、暗号化の解除と引き換えに、金銭を要求するのだ。

医療機関が「狙われた」

世界中の企業を脅し、巨額の身代金をせしめるサイバー犯罪組織とは、いったい、どのようなものなのか?

私たちが注目したのは「LockBit2.0」と名乗るグループだ。

セキュリティー会社「テリロジーワークス」によれば、このグループは2019年から確認されていて、去年6月に「2.0」とアップデートさせて以降、活動を活発化させているという。

日本では、建設コンサルタント会社のほか、去年10月には、医療機関までも標的となった。

徳島県のつるぎ町立半田病院では、去年10月の深夜、院内にある複数のプリンターが突然動き出し、交渉に応じるよう求める脅迫文が印刷された。

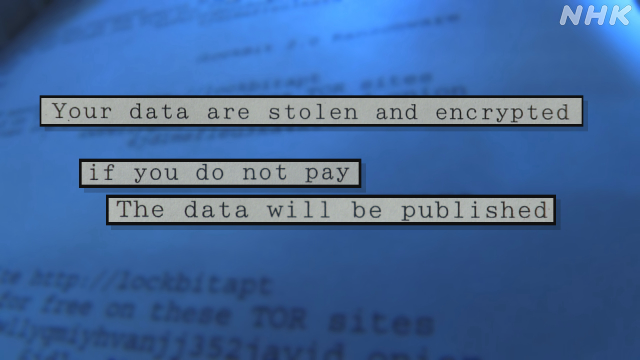

『あなたたちのデータは盗まれ、暗号化された』

『身代金を払わなければ情報を流出させる』

電子カルテや会計システムが使用不能となったほか、過去の診察や処方した薬の記録もわからなくなるなど、病院は機能停止の寸前まで追い込まれた。

世界で猛威を振るうランサムウエアが、経済的な損失だけでなく、私たちの命まで脅かしかねないことが改めて、浮き彫りになった。

医療機関のぜい弱性 求められる対策

「ハッカーにとって、医療機関はおいしそうに見える選択肢だ」

そう指摘するのは、医療機関のセキュリティーに詳しい「医療ISAC」の代表理事を務める深津博さん。深津さんは、病院の多くが脆弱性を抱えたまま放置していると、警鐘を鳴らしている。

「脆弱性を放置している医療機関が非常に多い。『病院だったらきっとやむにやまれず、お金を払うだろう』というふうにハッカー側は考えている可能性が高いと思う」

一度、標的にされれば、医療機関の被害は深刻なものになるおそれがある。

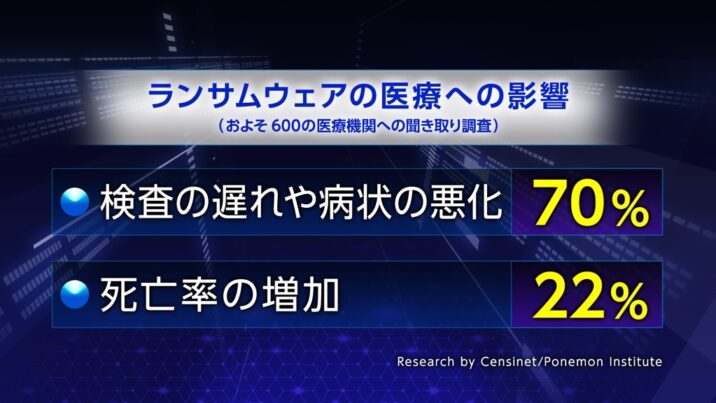

たとえばアメリカのコンサルティング会社が行ったアメリカの約600の病院を対象に行ったアンケート調査では、過去2年間で約半数の病院がランサムウエア攻撃を受けたと回答。その7割の病院が処置や検査に遅れが発生し、病状が悪化したと回答したほか、死亡率が増加したと回答した病院も2割に上ったという。

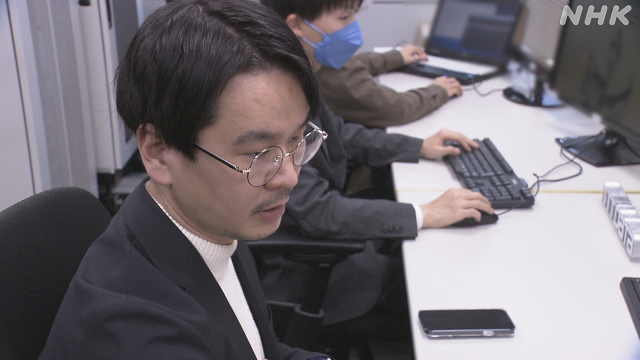

半田病院の事件以降、深津さんのところには、全国の病院関係者から相談が相次いで寄せられている。この日も東北地方の医療機関の担当者に、アドバイスをしていた。深津さんは、それぞれの医療機関の自助努力だけでセキュリティー対策を進めることには限界があり、政府などが支援することの重要性を強調している。

「多くの医療従事者や病院の経営陣は、予算があるのであれば、それはやることはまったくやぶさかではないと思う。必要性も十分わかっている。しかし、予算がないというのが多くの病院の実情だ。(政府などが)補助金を出すなど支援策が必要だ」

「誰だって攻撃する」

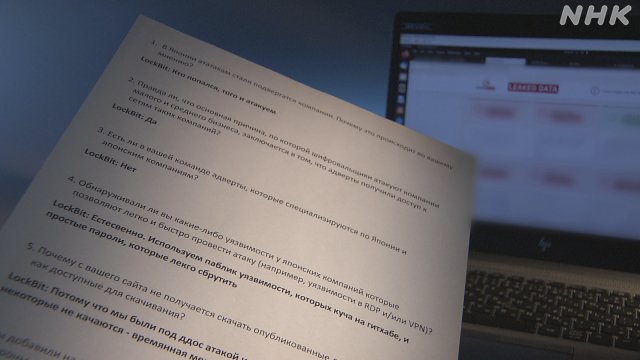

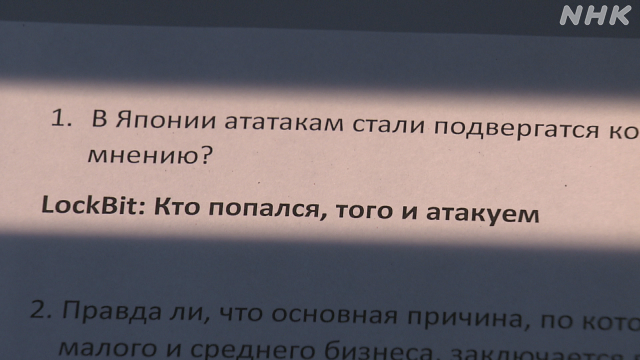

半田病院を攻撃したLockBit2.0。実は事件の2か月ほど前、取材班は別の犯罪を追う中でこの組織に接触していた。

いくつかの質問を投げかけると回答を寄せてきた。

簡単に攻撃できるようなぜい弱性を日本企業に見つけたことはあるか?

『もちろんある。ぜい弱性についての情報はネット上で数多く公開されている。乗っ取りやすい単純なパスワードも使われている』

日本企業が攻撃を受けるようになっているのはなぜなのか?

『見つかったやつは、誰だって攻撃する』

さらに取材班は、去年12月から1月にかけて半田病院の攻撃についても改めて、セキュリティー企業の協力を得て、質問状を送ったが、回答はなかった。

セキュリティー企業「テリロジーワークス」の宮村信男社長は「LockBit2.0は、医療機関などを攻撃しないと明言はしているものの、実際には、攻撃を実行するハッカーなど(『アフィリエート』と呼ばれる)を統制することはせず、ウイルスの供給者としての立場を取っている」と指摘している。

その上で、今回コンタクトに応じなかった理由について「REvilなどのメジャーなグループのメンバーがウクライナやロシアで拘束されている。各国の法執行機関の国際的な協力と締め付けが厳しくなっている中、メディアとのコンタクトにはより慎重になっているのではないか」と分析している。

VPNを狙え!攻撃マニュアル

犯罪組織は具体的には、どのようにして企業の弱点を突き、攻撃をしかけているのか。

取材班は、セキュリティーに詳しいNTTデータの新井悠さんに協力を依頼した。

新井さんとともに潜入したのはさまざまなサイバー組織が活動するネット上の闇の空間、「ダークウェブ」。調べを進めると、コロナ禍に乗じたこうかつな手口の実態も見えてきた。

ダークウェブには、犯罪組織が独自にホームページを開設していて、ランサムウエアによって奪った企業の機密情報を公開・販売していた。この日確認しただけでも、おびただしい数の企業のファイルがアップロードされていて、日本企業もあった。

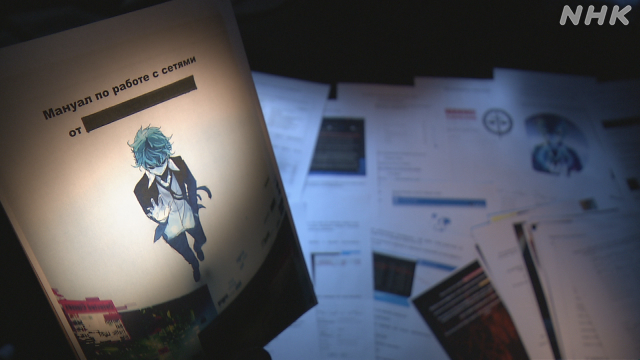

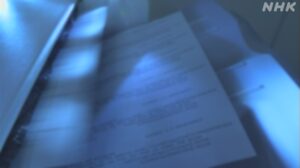

調査の中で、サイバー犯罪者向けに攻撃手法を解説する文書を見つけることができた。新井さんによると、筆者は1500を超える企業にサイバー攻撃を行ってきたと自称しているという。

『ここから先の行動は、すべて自己責任だ。しかし、そのリスクが数百万もの大金を生み出すのだ』

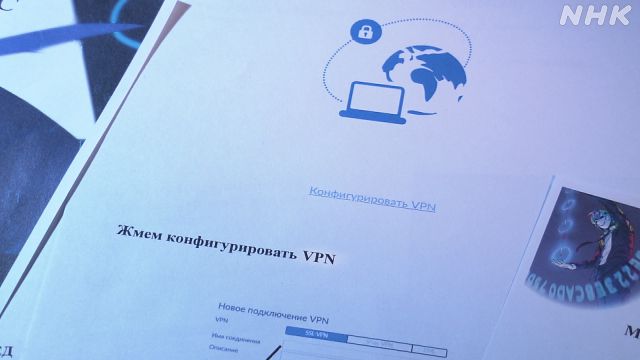

イラスト入りの文書で、特に詳しく説明されていたのが、「VPN」への攻撃だ。「VPN」とは外部から安全に社内ネットワークにアクセスするために開発された技術で、コロナ禍でその利用が広がっている。

文書では「VPN」のプログラムの弱点をついて、ネットワークに侵入する方法を具体的に説明していた。

同様の手口が、徳島の半田病院への攻撃でも使われたとみられている。

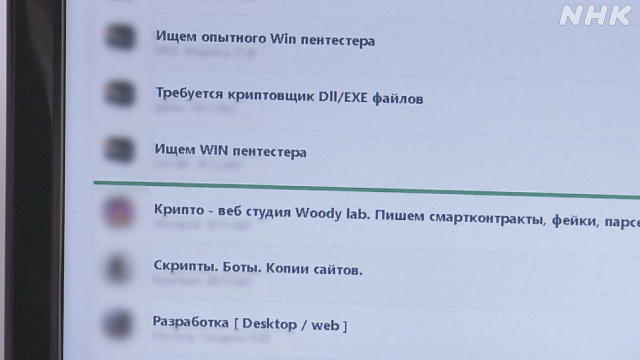

増える「犯罪人材」募集

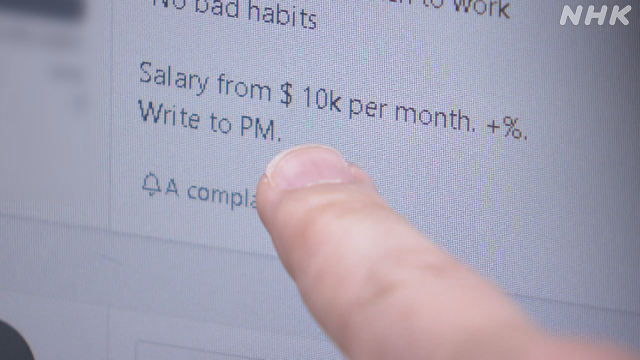

さらに高額の報酬でサイバー犯罪に手を染める人材を募る掲示板も確認することができた。

「1か月あたり1万ドルなので100万円以上の報酬+αが収入として手にはいりますと書いてある」

新井さんによると、こうした書き込みはコロナ禍で以前の4倍近くに増加。IT技術者を取り込もうとしていると分析している。

「コロナ禍で仕事に影響があったのでサイバー犯罪に加担することで収入を得ようという人間が増えているのかもしれない」

コロナ禍をも利用して、次々と企業に攻撃を仕掛け、膨張していくサイバー犯罪組織。「うちのような小さい病院を狙うとは思わなかった」と、徳島県の半田病院のトップは漏らしていた。

つけいれられる弱点があれば、どんな組織であろうと攻撃を受ける可能性があることを肝に銘じ、それぞれで対策を進めていく必要がある。半田病院のケースが広く伝えられて以降、全国の病院関係者のセキュリティー意識が高まるきっかけとなったという指摘も聞く。NHKでは、次の被害者を生まないための「教訓」として伝えていく。

ランサムウエアなどの被害にあった関係者には、可能な範囲での情報提供をお寄せいただければ幸いだ。

NEWS UPニッポンが“釣られる” 追跡!サイバー闇市場

NEWS UP病院がサイバー攻撃を受けたとき 消えた電子カルテの衝撃

NEWS UPプリンターが止まらない 戦慄のランサムウエア 被害企業が語った

NEWS UPクレジットカード不正決済 個人情報悪用の実態を追う

ご意見・情報 をお寄せください