科学と文化のいまがわかる

デジタル

追跡!ネットアンダーグラウンド

謎のメッセージ 耳をすませてみたら…

2021.02.16

「ある大きな組織による、偵察行動が、インターネット上で日夜行われている」

ネット上で偶然目にした、情報セキュリティーに関する、ある論文にあった表現です。

最初は、SF映画のような話だと思いましたが、そこにあった“インターネットノイズ”という言葉が頭にひっかかり、取材を始めました。

“インセプション” ー端緒ー

インターネットノイズに詳しいという、大手電機メーカーに所属する、ある研究者。交渉の末、「匿名」で、話を聞けることになりました。

この研究者(以下、仮名・木寺さん)によると、インターネットノイズとは、「意図が不明で無害な信号」だと言います。

こうしたノイズがインターネットの中に存在していることは、2000年に入ってからわかってきました。

例えば、私たちがWEBサイトにアクセスする場合、サーバー(ホームページを表示するために必要となる情報を格納しておくコンピューター)にページを見せて欲しいという内容の信号を送り、それをサーバーが返してくれることでページが表示されます。

これは、明確な意図がある通信です。

「意図がない」というのは、目的がはっきりしないことを意味します。

こうした“ノイズ”は、通信装置の不具合などでも発生し、通信量を示すパケット数も小さいため、私たちが普段パソコンを使用する時にも現れていますが、無視できる信号として扱われ、多くの人は、気にせずにインターネットを使っています。

木寺さんは、ひとつひとつを見ても何もわからないこのノイズを大量に集めて解析することで、「その“意図”を垣間見ることができる」と話しました。

”コンタクト” ー遭遇ー

木寺さんが、ノイズに注目したきっかけは2014年7月。

WEBのサーバーを置いたところ、WEBサイトを作っていないのに、何者かからサイトを開くように要求する信号が届きました。

その信号は正確に24時間間隔であり、毎回、違うIPアドレスからでした。

IPアドレスが違うということは、異なるパソコンやスマートフォンといった端末から送られてきていることを意味します。

この通信の内容を解析すると、どういう訳か、海外のあるホテルの予約サイトにアクセスしようとする信号が含まれていました。

その信号が求めていた情報は、「国名」「都市名」のリストだけで、予約をとろうとするようなものではありませんでした。

サイバー攻撃のような不審な兆候はみられず、最初は、あまり気にとめていませんでした。

ただ、一応、興味本位でインターネットで調べてみたところ、同様の、予約サイトの信号が、世界各地で複数、観測されていることがわかりました。

謎のアクセスは、世界中を標的にしているのではないか。

木寺さんは、謎の通信の正体を調べてみようと、あるとき、通信に対してそのまま送り返してみました。

ノイズに、反応したのです。

すると、それまで24時間間隔だった信号が、なんと、1時間おきに来るようになりました。

“ファーストコンタクト”

「人の意図」の存在を初めて感じた瞬間でした。

だれが、何のために?

観測を続けると、信号は、同じIPアドレスから複数回送られてきているものもありましたが、やはり、ほとんどが別のIPアドレスからでした。

そして、IPアドレスの数を調べると、なんと、1万ほどにも上っていました。

謎の通信は、1万台の端末から送られてきていたのです。

そして、多くは、企業が使うような、登録されているIPアドレスではなく、個人が使うプロバイダーのIPアドレスでした。

1万台の端末をつかって、意図の不明な通信を繰り返しているのは何者か。

調査を始めた2か月後、謎の通信が、ピタっと途絶えます。

どのようなデータを集めようとしているのか、木寺さんが、さらに追跡しようと、偽装した応答を返した直後でした。

木寺さんは、「世界中のWEBの状況を確認するシステムの技術開発の過程で実施していた実験」だったのではないかと見ています。

木寺さんは、この実験のプロジェクトで使われたとみられるソースコード(プログラムの文字列)をネット上で発見。そのプログラム名は「totoro」(トトロ)と記されていました。

詳細は不明ですが、通信を送ってそれに対する反応を確かめることで、サーバーの動作をチェックするためのツールだと判断しました。

世界中に37億以上あるグローバルIPアドレスが振られたWEBサーバーを1万台もの端末を操って調査しようとしているのは何者なのか。

木寺さんは、ビジネスにならないことにお金を投じてでも運用を続ける組織だと見ていますが、その目的や規模、所属などは一切わかっていません。

ただ、こうした信号にはサイバー攻撃を行う前の「偵察行動」が含まれていると見られると言います。

通信をまず送り、そこで得られた情報からセキュリティの“穴”を見つけ出そうと、日々、網羅的に活動を行っているのだと言うのです。

ノイズそのものに攻撃の意図はない。送信者が誰でどんな目的かがわからないが、ノイズの受け手によって次の行動に移っているので、受け手の応答内容が次の行動を決定する条件になっていると考えられる。ただ、誰がやっているのか、それを示す証拠はなにも得られていない

“インビジブル” ー偵察ー

どのような組織が「偵察行動」を行っているのか。

防衛大学校の中村康弘教授は、おとり捜査の手法を使って、その正体に迫ろうとしています。

使用したのは、防衛大学校が持つおよそ1500のIPアドレスです。

偵察を入れてきた通信のデータをすべて集め、そこから目的を推察します。

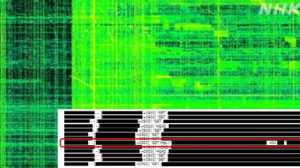

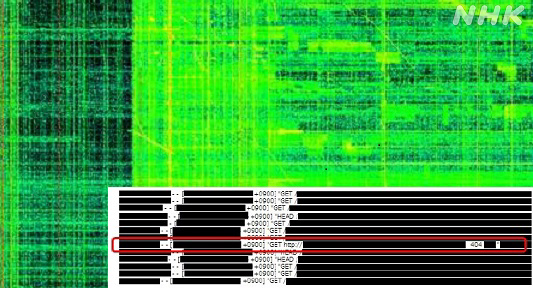

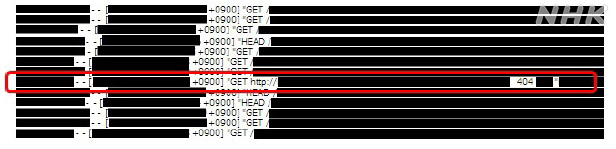

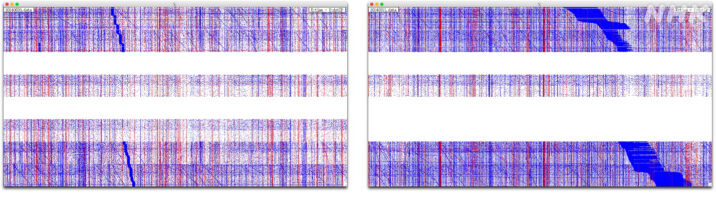

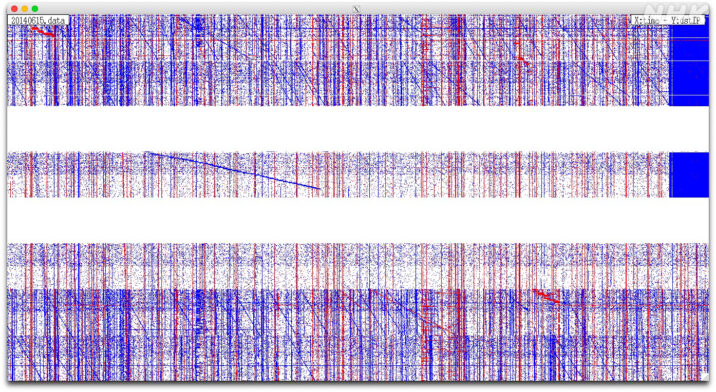

まず、1日に蓄えたノイズのデータを、縦軸をIPアドレス、横軸を時間にして表にしました。

すると、ひとつのアドレスだけではノイズと思われていた信号も、表にすると階段状になっているなどパターンがあることがわかってきました。

ほかにも、すべてのアドレスを時間をかけて探るような動きをする「全数低速型」や、雪崩が起きたようにみえる「雪崩型」など、さまざまなパターンが見えてきました。

いずれも、単なるノイズではなく、あきらかに何かしら意図を持って行われている通信だと見ることができるということです。

また、同じ情報を送ってきている通信ごとに分類すると、いくつかのグループに分かれることもわかりました。

ひとつのIPアドレスから、多くの防衛大のIPアドレスに向けて送信するグループ、ひとつのIPアドレスからひとつのIPアドレスだけに送信するグループなどがあったのです。

例えば、ひとつの送信元アドレスからひとつのアドレスを偵察するというのは、偵察を悟られないようにしていると見られる。グループによって、偵察の手法を変えていると思われる

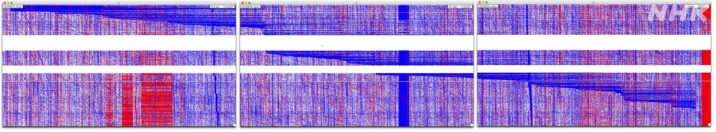

さらに、発信元のIPアドレスが登録されている国や地域で分けると極めて興味深い結果となりました。

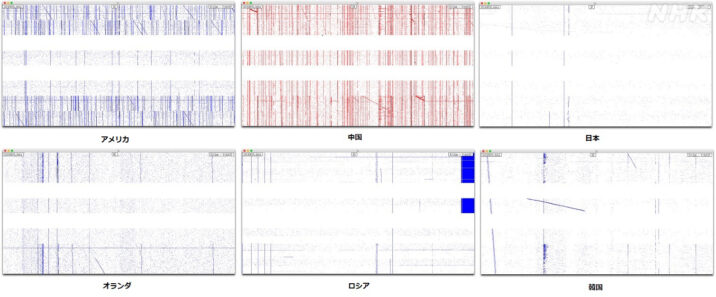

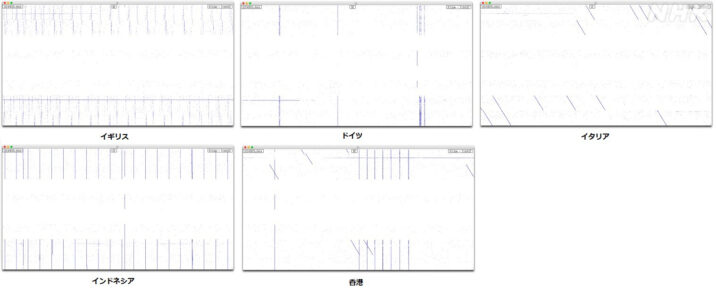

例えば、2014年6月15日のノイズのデータを、アメリカ、中国、日本、オランダ、ロシア、韓国、イギリス、ドイツ、イタリア、インドネシア、香港と発信元の国や地域別にわけて表示します。

すると、アメリカからのアクセスでは、さまざまなアドレスを一定時間でスキャンするような斜めの線が現れました。

また、中国からのアクセスでは、一定時間に一定量のアドレスをスキャンする四角いボックス型の図形が見て取れます。

日本からのアクセスはほぼありませんでした。

オランダからはあらゆるアドレスをランダムにまんべんなく調べていて、ロシアからは一定期間ずっと同じアドレスにアクセスし続けている様子がうかがえます。

各地からのアクセスでなぜ手法に違いがあるのか、その背景や目的はわかっていません。

国ごとに特徴がある。すべてを一気に調べないで時間をかけていく方法など、各国でやりかたが異なるが、いずれにしても、サイバー攻撃の前段階である偵察のようにみることができる

“シスvsジェダイ” ー攻防ー

ノイズをたどって見えてきたのは、日夜行われている、偵察行動の痕跡でした。

最新の研究で、その裏に、暗躍する悪玉ハッカーの姿がおぼろげに見えてきました。

一般的に、ソフトウエアは、リリースされた時点で万全というわけではありません。

さまざまなセキュリティーの穴(ぜい弱性)が見つかることがあります。

ソフトウエアの開発者や、そのソフトウエアを使ったサービスの運営元は、その穴を見つけて、修正するプログラムを速やかに配布することで対処しています。

そして、このセキュリティーの“穴”は、世界中にいるホワイトハッカーと呼ばれる善玉ハッカーによっても発見・報告され、穴を塞ぐ活動が続けられています。

この穴を、開発者やホワイトハッカーよりも先に悪玉ハッカーが見つければ、安易に攻撃が可能になります。

サイバーセキュリティーの世界は、この激しい攻防の連続です。

宇宙分野の取材担当が長かった私(記者)の趣味で、映画「スター・ウォーズ」に例えるなら、サイバー空間で行われている悪玉ハッカーとホワイトハッカーの戦いは、強大な能力(フォース)があるがゆえに暗黒面に落ちた「シス」と、すぐれた能力を正義のためにつかう「ジェダイ」の戦いです。

この悪玉ハッカーの動きを探ろうと、防衛大学校の中村教授の研究室に所属する辻本真喜子2等陸尉が調べたのは、ポート。

メールなどのソフトウエアが、インターネット通信を始めるための扉です。

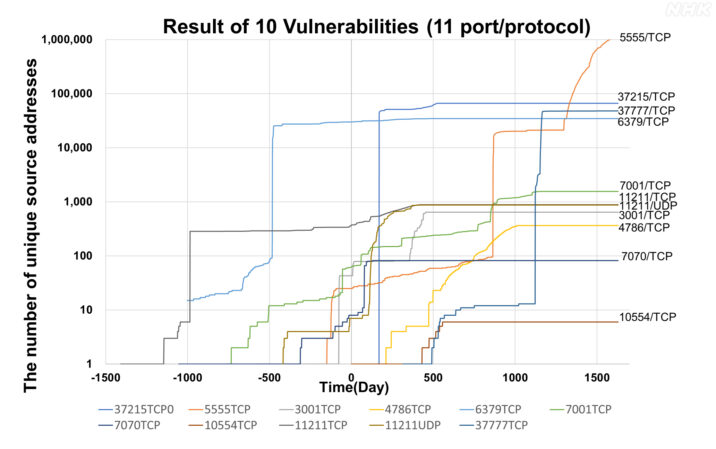

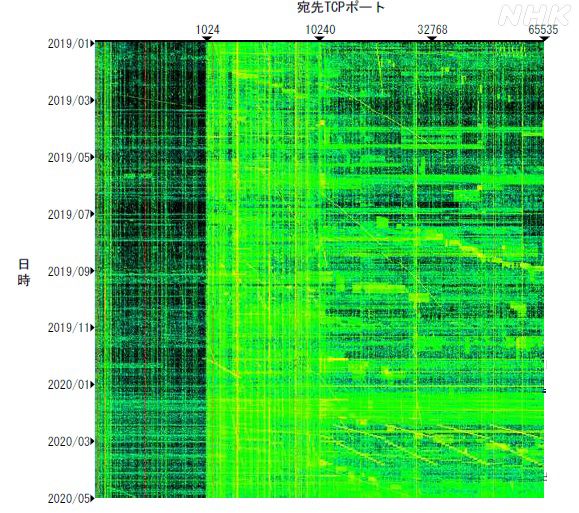

1500のIPアドレスのポートに、2018年12月31日までの5年余りの間に送られてきた通信の情報をすべて記録。

およそ15テラバイト、DVDで3140枚余りに相当する膨大な情報の中から、「ジェダイ」(ホワイトハッカー)が見つけて報告している10件の“穴”について、詳しく解析しました。

いずれの“穴”も、「ジェダイ」の報告によって“穴”を修正するためのプログラムが公開され塞がれているものです。

解析の結果、10件中6件で、ジェダイによる発見・報告よりも前に“穴”にアクセスされていることがわかったのです。

被害自体は明らかになっていませんが(おそらく被害を受けたことすら気づいていない可能性が高い)、中には“穴”を防ぐプログラムが公開されるよりも1年以上前に、すでに不審なアクセスを受けていたところもありました。

「ジェダイ」が守ることができていたのは、10件中4件だけで、のこりの6件は、「シス」によってすでに攻撃を受けていた可能性が高いことがわかったのです。

また、いくつかの“穴”は、修正されたプログラムが公開される数日前から、アクセスが少し増えていました。

これは、“穴”を発見した「シス」が、別の攻撃者に情報を売ったことに起因するのではないかと考えられるということです。

攻撃されていること、被害を受けていることさえ、気付いていない可能性があり、暗黒面の「シス」のフォース(能力)の強大さが、浮き彫りになりました。

ホワイトハッカーの報告の1年以上も前からアクセスがあったことは驚きです。この解析手法を活用すれば、これまで対策が打てなかった“ゼロデイ攻撃”(セキュリティーのぜい弱性への対処が確立する以前に行われるサイバー攻撃)の検知に使えるのではないかと考えています

”コンテイジョン” ーコロナ禍でノイズ増加ー

そして、こうしたインターネットノイズは、新型コロナウイルスの感染拡大のあと、増加していることもわかってきました。

インターネットにつながるための扉であるポートの番号は、0番から6万5535番まで用意されていますが、通常使用されるのは1000番台ほどまでで、1万番以降はあまり使われていません。

木寺さんの解析では、去年1月以降、この1万番以降のポート番号へのアクセスが目立って増えていました。

1万番以降のポート番号は、リモートワークでシステムを構築する場合に企業が独自で使うことがあるほか、医療・研究機関でも独自に使用する場合があります。

新型コロナウイルスのワクチンの製薬会社に対するサイバー攻撃の情報が伝えられていますが、そうした医療・研究情報の搾取を目的とした通信とも考えられるとしています。

”ゴースト・イン・ザ・シェル” ーネットに潜むものー

ネットの膨大な情報の中に紛れた、わずかな信号から浮かび上がってきた大規模な偵察行動。

セキュリティーのぜい弱性を探る、そうした偵察行動は、やがて悪質なサイバー攻撃につながっていきます。

サイバー攻撃による企業への不正アクセスや情報流出などのニュースを、耳にしない日はありません。

偵察とサイバー攻撃は、世界中のあらゆる場所で、日夜繰り広げられています。

IDやパスワードが初期設定のままのWEBカメラなどのIoT機器が遠隔操作され、10万台以上が一度のサイバー攻撃に使われたこともあります。

インターネットというサイバー空間にひとたびつながれば、すぐに偵察され、そこに“穴”があればすぐさま犯罪に利用される。

これはSF映画などではなく、現実社会がすでにそうなってしまっている。そして、コロナ禍の今、リスクはますます拡大している。そのことを強く実感しました。

私やあなたが手にしているそのスマートフォンも、すでに狙われているかもしれません。