ルールなき電脳世界 米中の “見えない戦争”

「APT」

アメリカのサイバーセキュリティーの専門家たちが追跡し続けているハッカー集団につけられたコードネームだ。

「Advanced Persistent Threat=高度で持続的な脅威」という意味の英文の頭文字を取っている。

多くは中国系で、中国の国家機関とつながりがあるとみられている。

サイバー空間での米中の攻防は今、激しさを増している。その最前線を追った。(ワシントン支局長 油井秀樹)

約束を守らない国

「中国は約束を守っていない」

2018年4月、ホワイトハウスの一角でトランプ政権のサイバーセキュリティーを統括するロブ・ジョイス大統領特別補佐官が(現在はNSA=国家安全保障局の上級顧問)語気を強めた。

私はこの時、北朝鮮によるサイバー攻撃に関する情報を聞くため取材を申し込んでいた。 そのインタビューの終了後、ジョイス氏は突然、切り出した。

「脅威は北朝鮮だけではない。中国からのサイバー攻撃が再び激しくなっている」

ジョイス氏が「中国が守っていない」と指摘した『約束』それは2015年の当時のオバマ大統領と習近平国家主席の会談で結ばれた。

当時、アメリカではすでに中国によるサイバー攻撃で大量の企業秘密が流出しているという懸念が強まっていた。これを受けて、オバマ大統領から対応を強く迫られた習主席は「企業秘密を盗む目的でのサイバー攻撃はさせない」と約束したのだ。

それから3年。あるじがトランプ大統領に代わったホワイトハウスでは中国への不満が再びうずまいていた。「約束が守られてない」高官たちは口々にそう述べた。

APT=高度で持続的な脅威

ワシントン近郊にある情報セキュリティー企業「ファイア・アイ」。アメリカ政府と密接に連携し、世界各地で起きているサイバー攻撃を24時間体制で監視している。

2018年12月、サイバー空間での産業スパイ活動を調査する特別チームを統括するベン・リード氏は、取材に訪れた私に最新の分析結果をまとめたグラフを指し示した。

「中国のハッカー集団が企業秘密を盗み出す行為は再び増加傾向に転じている」

「ファイア・アイ」ではこれまでのハッキングの手口や習性、標的の種別などのデータの分析から、25を超える中国政府系とみられるハッカー集団の存在を特定していた。

「APT10」

「APT19」

「Group A」

「Team.338」

これらのグループの一部は、その技術の高さと長期にわたる執ような攻撃、そして、その脅威の大きさから、「APT:Advanced Persistent Threat=高度で持続的な脅威」と呼ばれていた。

リード氏はこれらのグループはいずれも、この1、2年ほどの間に、急速に活動を活発化させたと指摘した。

「グループによって多少の違いはあるが、ハッカー集団の多くは2015年の習近平国家主席の約束の後、9か月から1年半くらいはサイバー攻撃を控えていた。攻撃の数が減少したのだ。だがその後、再び活動を活発化させている」

増加に転じた要因をリード氏は2点、指摘した。

1点目は政治環境の変化だ。オバマ政権からトランプ政権に代わり、アメリカ政府は中国を「競合相手」と位置づけて貿易戦争を仕掛け、その脅威を強調した。対立が表面化するなか、中国はもはや約束を守るメリットはないと判断したという見方だ。

2点目は中国国内の変化、中国政府系のハッカー集団の組織再編だ。習主席がアメリカと約束を交わした2015年、中国政府は人民解放軍にサイバー戦を担う「戦略支援部隊」を創設し、大きな組織再編を進めていた。

中国政府内の指揮系統が整うまでの間、組織だったサイバー攻撃には着手できなかったというのだ。これが整ったことで、かつてよりも組織的、計画的にサイバー攻撃が展開されている可能性があるという。

そしてリード氏はこう警告した。

「中国政府系のハッカー集団の標的はアメリカだけではない。日本を始め、世界各地の政府・企業に対するサイバー攻撃を増やしている」

明らかになった「脅威」

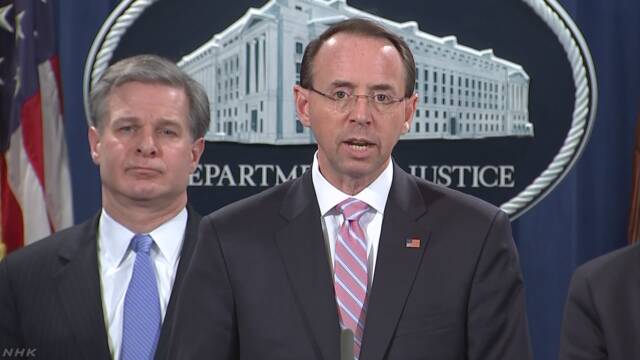

2018年12月20日。アメリカ司法省のローゼンスタイン副長官、FBIのレイ長官らが記者会見を開いた。

中国のハッカー集団「APT10」のメンバー2人を起訴したと発表したのだ。

「2人の中国人は中国の情報機関と連携してサイバー攻撃を仕掛けていた。中国政府は企業秘密を盗むためのサイバー攻撃をしないという約束を守るつもりがないようだ」(ローゼンスタイン副長官)

そして、ローゼンスタイン副長官は「APT10」を背後で操ってきた組織の存在を指摘した。中国の情報機関「中国国家安全省」だ。中国政府が関与した官民一体となったサイバー犯罪だと強調したのだ。

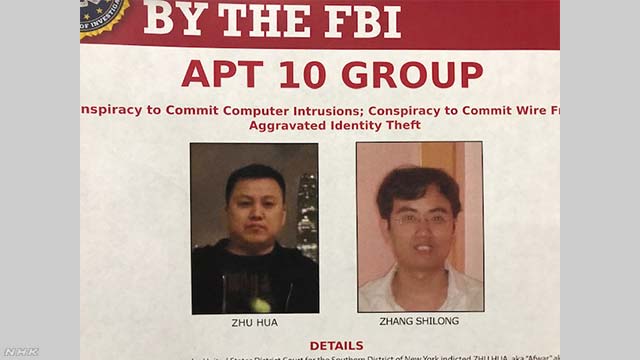

起訴状によると「APT10」のメンバーとして特定された朱華被告と張士竜被告の2人は、天津にある科学技術関連企業「天津華盈海泰科技発展」に勤務しながら、「中国国家安全省」の地方機関「天津国家安全庁」と連携していた。

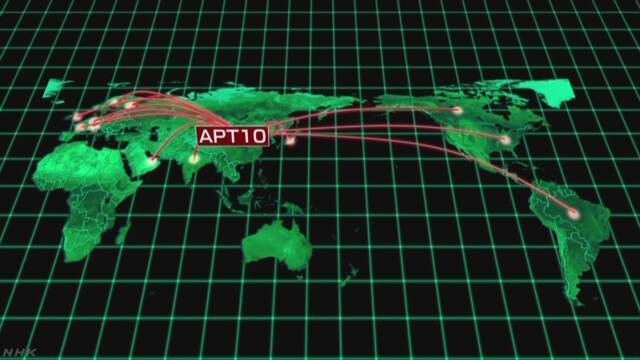

2016年から2018年にかけて世界各地の企業・政府機関に対しサイバー攻撃を仕掛け、被害は、アメリカをはじめ、日本、カナダ、ドイツ、インド、ブラジルなど、少なくとも12か国で確認されている。

標的にされた企業は銀行、通信、電気製品、バイオテクノロジー、自動車、エネルギーなど多岐にわたる。

被告の2人は中国にいるため逮捕はできず、被害の全容は明らかになっていない。だが、盗み出したデータはアメリカだけでも数百ギガバイトに上り、被害総額は計り知れないほど、ばく大な金額になるという。

巧妙な手口

「APT10の手口は非常に巧妙だった」

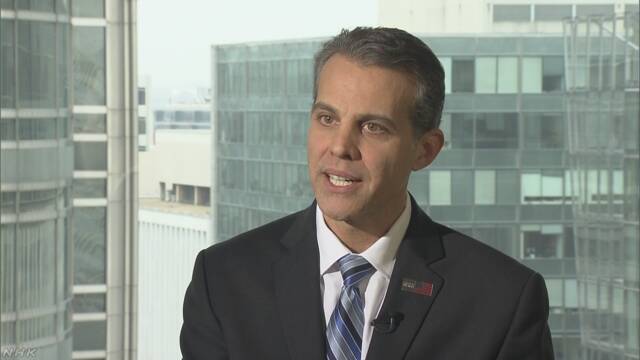

手口の分析、解明にあたったボストン郊外にある情報セキュリティー企業「カーボン・ブラック」のトリスタン・モリス氏は、その高度な技術に警鐘を鳴らす。

モリス氏によるとサイバー攻撃はメールを標的に送ることから始まる。メールにはウイルスが仕込まれたワードやエクセルのファイルが添付され、文面や形式には相手から怪しまれないように非常に巧妙な細工が施されている。

APT10のウイルスはマイクロソフト社の「オフィス」の機能を悪用した「マクロウイルス」と呼ばれるもので、一般のウイルス対策ソフトでは検知できなかったという。

そして、ひとたび添付されたファイルを開いてしまうと、コンピューターはウイルスに感染し、APT10が遠隔でコントロールできるようになっていた。

ただ、APT10は直ちにデータを盗んだり破壊したりすることはめったにしない。覚知されないよう静かに長期間潜行して、じっくりとデータを盗み出していったのだ。

このため被害にあったことすら気がつかない企業も少なくなかったという。

モリス氏はAPT10が狙った標的の特徴も指摘した。

いずれもMSP=マネージド・サービス・プロバイダーと呼ばれるインターネットの基幹的な事業者だったのだ。MSPは各国の政府機関や企業と契約し、ネットワークの保守管理を担い、ネット上にデータを保存するクラウドサービスやセキュリティー対策のファイアウオールを提供している。

MSPのシステムはそこから広がる無数のネットワークの幹となっているのだ。

FBIに起訴された2人の中国人は、まず、このMSPに不正に侵入。そこを「玄関口」にしたうえで、MSPの顧客の政府機関や企業のネットワークに侵入し、次から次へとデータを盗み取っていたのだ。

「この手口は『クラウドホッパー作戦』と呼ばれている。MSPを踏み台にその顧客のネットワークに横から横へと移動する『ホッピング』を繰り返して大量のデータを盗んでいく。効率的で画期的でもうけの多い手口でした」(モリス氏)

各企業のネットワークに個別に侵入するのではなく、基幹的なMSPのシステムに侵入することで、顧客企業の情報を一括で根こそぎ盗み出す。

住宅一件一件に盗みに入るのではなく、各家庭から資産を預かっている銀行をねらったかのような手口。だからこそ大量のデータの盗みだしに成功したのだろう。

深刻化する日本の被害

「APT10」によるサイバー攻撃の被害は、日本にも広がっている。

攻撃が目立ち始めたのは2016年の後半。

その前年に習近平国家主席はアメリカと例の「約束」を結んでいた。このため中国は、いったんアメリカから、日本などほかの国に標的を移したのではないかという見方がある。

「APT10」に関する分析をまとめたBAEシステムスとPwCの報告書によると「APT10」は日本の公的機関を装ってウイルスを仕込んだメールを送り、攻撃を仕掛けていた。

メールアドレスには実在する日本の大学機関や政府機関に似せたドメイン名が使われていた。

例えばその1つが「@mofa-go-jp.com」。外務省の公式メールアドレスのドメイン名「@mofa.go.jp」に酷似している。

そして、ウイルスを仕込んだ添付ファイルには送り先の業種などに合わせて日本語で「県立大学シンポジウム」や「日米拡大抑止協議」といった専門的な内容のタイトルをつけ、相手の関心をかきたてるような工夫を凝らしていた。

二重の作戦

「APT10」の精巧で緻密な細工。

FBI=連邦捜査局のエリック・オニール元捜査官はその背景に中国のハッカー集団の周到な事前工作があると指摘する。それが大量の個人情報の活用だ。

「多くのサイバー攻撃は1通のメールから始まる。大量の個人情報は標的にあわせた特別なメールを作るのに役立つ。誰であろうといかにも怪しいメールであればクリックしないが、例えばメールに自分のパスポート番号や友人の名前があれば、クリックする可能性は高くなる。個人情報はそのために大きな役割を果たす」

アメリカでは2014年にOPM=連邦人事管理局がサイバー攻撃を受け、2000万人以上の政府職員などの情報が流出。2018年にはアメリカ政府の職員や企業の幹部がたびたび使用する大手ホテルチェーン「マリオットグループ」のサーバーが攻撃され、最大で3億8300万人分の情報が盗まれた。アメリカ政府はいずれも中国のハッカー集団の犯行とみている。

オニール氏は「アメリカ政府の職員をねらったサイバー攻撃の準備の一環だった可能性がある」と警告する。

中国の野望

サイバー攻撃が再び活発化した背景に何があるのか。

アメリカが指摘するのが習近平政権の2つの国家戦略、「中国製造2025」と「一帯一路」だ。次世代通信規格5G、AI=人工知能、航空宇宙産業、バイオテクノロジーなど10項目の先端産業分野で中国企業を世界のトップ水準に育成する「中国製造2025」

ペンス副大統領は、去年10月の演説で「中国共産党は『中国製造2025』を通じ、世界の最先端技術の90%を掌中に収めることを目標としている。中国の情報機関はアメリカの技術を盗み出す大規模な作戦を企ててきた」と指摘した。

アメリカ司法省のローゼンスタイン副長官も「中国のハッカー集団にねらわれているアメリカ企業の多くは『中国製造2025』で記された先端産業の企業だ」と明かしている。

そして、中国と世界各地を結ぶ地域でインフラを整備し貿易を促進する巨大経済圏構想「一帯一路」。情報セキュリティー企業「ファイア・アイ」は2019年の年次報告書で次のように指摘した。

「中国の『一帯一路』構想こそがサイバー攻撃の主要な原動力だと見ている。サイバー攻撃で集めたビジネスに関連する情報が『一帯一路』の取り組みを支えている」(「ファイア・アイ」2019年年次報告書 )

アメリカを抜き、世界の覇権を勝ち取る。野望の実現を目指す中国政府とこれを支える民間のハッカー集団。サイバー攻撃増加の背景に、長年にわたり構築されてきた官民一体の態勢が見え隠れする。

デジタル同盟

アメリカはどうやってこの事態に対抗しようとしているのか。

トランプ政権は中国政府との貿易交渉でこの問題を取り上げているが中国はサイバー攻撃を否定し続けていると見られ、行方は不透明だ。

このためトランプ政権は同時に次の手を打ち始めている。防御にとどまらず相手のシステムに侵入し破壊するサイバー攻撃能力の強化だ。

2018年5月、アメリカ政府は新たに「サイバー軍」を設立。9月には「国家サイバー戦略」を策定し、報復攻撃を辞さない方針を打ち出した。

そして今、トランプ政権が目指しているのが同盟国、友好国とともに構築する「デジタル同盟」だ。日本やヨーロッパの同盟国とサイバー空間を防衛する態勢を築き、中国による支配に対抗しようというのだ。

その一環としてアメリカが各国政府に求めているもの。それが中国の通信機器大手「ファーウェイ」や「ZTE」の製品の使用禁止措置だ。

「サイバー空間は今後、5Gの時代に入る。5Gは単に現在の4Gよりもスピードが速いというレベルではなくわれわれの生活そのものを大きく変える可能性がある。家電や自動車などあらゆる製品がインターネットとつながるIoT化が実現するのだ」

トランプ政権の高官はサイバーの世界に大きな変革の時が来ると指摘したうえで、次のように続けた。

「5Gを管理するものが個人のすべてのデータをリアルタイムで掌握する可能性が高い。自由や民主主義、そして人権という価値観を共有しない一党独裁の中国にそのデータを奪われるわけにはいかないのだ」

5Gのサイバー空間を制するものが、経済そして世界を制する。

そういっても過言ではないという高官の説明には、中国への強い危機感がにじむ。

その言葉通りにペンス副大統領やポンペイオ国務長官はことしヨーロッパなどを外遊した際、ファーウェイの脅威を強調した。

5Gの整備で中国製品を採用すれば、機密情報の共有を制限する。アメリカ政府がこう同盟国に警告したとも伝えられている。

サイバー空間の支配をめぐる米中の攻防は日本や同盟国を巻き込む「見えない戦争」の様相を呈しつつある。

-

ワシントン支局長

油井秀樹