サイバー攻撃 日本企業も標的に 深刻な被害受けるケースも

ロシアによるウクライナ侵攻を受けて世界中でサイバー攻撃の脅威が高まる中、日本企業が攻撃の標的となり深刻な被害を受けるケースも相次いでいます。経済産業省は企業の経営者などにセキュリティー対策を強化するよう呼びかけています。

先月26日、トヨタ自動車の主要な取引先の部品メーカー「小島プレス工業」がサイバー攻撃を受けてシステム障害が起き、今月1日にトヨタが国内のすべての工場の稼働を停止する事態になりました。

同じ時期の先月27日には大手タイヤメーカー「ブリヂストン」のアメリカのグループ会社もサイバー攻撃を受け、北米と中南米にある複数の工場が稼働を停止しました。

また今月10日には、トヨタグループの大手自動車部品メーカー「デンソー」のドイツの拠点で不正アクセスが確認されたほか、今月13日には大手菓子メーカーの「森永製菓」でも、社内のサーバーへの不正アクセスによって複数のシステムがダウンするなどの障害が発生し、一部の商品の製造に影響が出ました。

いずれの会社も「ランサムウエア」と呼ばれる身代金要求型のコンピューターウイルスを使ったサイバー攻撃の被害を受けたとみられます。

「デンソー」を攻撃した犯罪グループは、ダークウェブ=インターネット上の闇サイトに、発注書やメールなど、15万7000件以上の機密情報を盗み取り公開すると声明を出したほか、「森永製菓」は164万人以上の顧客の個人情報が流出した可能性があることを明らかにしました。

民間の調査会社「帝国データバンク」が今月11日から14日にかけて国内1500社余りを対象に行った調査では「1か月以内にサイバー攻撃を受けた」と回答した企業が全体の28.4%に上ったということです。

大企業だけではなく、海外の子会社やサプライチェーンの中にある中小企業もサイバー攻撃の対象になっていて、警察庁によりますと去年1年間に「ランサムウエア」によるサイバー攻撃の被害にあった146件の企業や団体のうち中小企業が79件に上り、全体の54%を占めたということです。

経済産業省は、ウクライナ情勢などをめぐってサイバー攻撃の潜在的なリスクが高まっていると考えられるとしていて、内閣サイバーセキュリティセンターは今月、経済産業省や警察庁など6つの省庁と連名で国内の企業や組織などに対し注意喚起の文書を出し「中小企業や取引先などサプライチェーン全体をふかんし、発生するリスクを自身でコントロールできるよう、適切なセキュリティー対策を実施してほしい」と注意を呼びかけています。

「エモテット」ピーク超え脅威

送られてきたメールの添付ファイルを開くなどして「エモテット」に感染すると、端末の連絡先やメールの内容などを盗み取られます。

そして、取り引き先などと過去に実際にやり取りした文書を引用するなどしてメールを送り、別の組織にも感染を広げていきます。

「エモテット」にはさらに危険なウイルスを呼び込む機能もあり、「エモテット」にあらかじめ感染させたうえで、あとから「ランサムウエア」を送り込む手口が多いということです。

この数年、世界中で猛威を振るった「エモテット」はことし1月、国際機関の摘発などによって制圧が宣言されました。

しかしその後、活動再開が確認され、今月に入ってからは感染が最も拡大していたおととしのピーク時を大きく上回る勢いになっています。

情報セキュリティーの専門機関、JPCERTコーディネーションセンターによりますと、国内で、端末がエモテットに感染し不正に送信された可能性のあるメールアドレスの数は先月から急激に増え、今月2日の時点では9000件近くと、感染が最も拡大していたおととし9月の5倍を超えています。

大企業に比べると、セキュリティーにかけるコストや人員が十分ではない中小企業がねらわれ、そこをきっかけにして取引先の大企業などを標的にするケースもあり、大企業だけではなくサプライチェーンの一角を担う中小企業のセキュリティー対策も急務となっています。

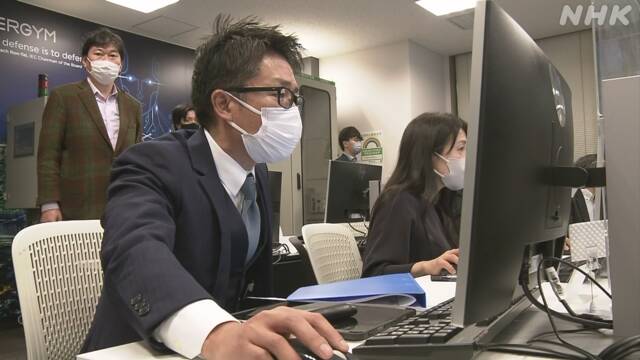

サイバー攻撃 訓練の現場は

実践的な対応を訓練する企業向けのプログラムの需要も高まっています。

プログラムを提供しているのはイスラエルに本社があるサイバーセキュリティー企業。

イランなど中東の周辺国とサイバー戦争が続くイスラエルでは、軍事技術を転用した民間のサイバーセキュリティー企業が多く誕生していて、この企業は電力会社や大手電機メーカーなど日本企業およそ600社を顧客に持っています。

ロシアによるウクライナへの軍事侵攻でサイバー攻撃のリスクが高まる中、今月に入ってから、大企業だけではなく中小企業からも問い合わせが相次いでいるといいます。

このセキュリティー企業を設立した「イスラエル電力公社」は、年間2億件ものサイバー攻撃を受けていて、世界各地で起きている最新のサイバー攻撃を実演してシステムにウイルスを実際に侵入させ、その対応を訓練するのがプログラムの大きな特徴です。

参加企業側には訓練のシナリオは事前に一切知らされず、イスラエル国防軍のサイバー部隊出身のハッカーが攻撃役を務めます。

この日の訓練で最初に標的となったのは企業のWEBページ。

参加者が攻撃を検知してサイトを確認しようとするとそこには悪意のある別のサイトへと誘導するプログラムが仕込まれていて、ウイルスの侵入を許してしまいます。

ハッカーはその後、より高い権限を持つユーザーの資格を取得して感染を広げていき、最後は「ランサムウエア」を使って1時間40分ほどの間ですべての端末を乗っ取り、データを暗号化してしまいました。

訓練に参加した愛知県岡崎市の製造メーカーのシステム担当者は「2月下旬には標的型メールが実際に会社に届きサイバー攻撃の脅威が身近になってきていると感じています。今回の訓練で、ハッカーの方が1枚も2枚も上手ということが肌感覚でわかり危機意識が増しました。被害に遭うのは一瞬ですが、数か月会社が止まれば下手したら倒産するおそれもあります。みんなで当事者意識を持って気をつけていきたいです」と話していました。

中小メーカー「本当に怖い」

この会社は従業員が40人ほどで食品乾燥機などを製造していますが、コロナ禍などをきっかけにDX=デジタルトランスフォーメーションを進めたため、これまで以上にコンピューターなどのセキュリティー対策が課題になっているといいます。

このため、会社ではまず、接続するネットワークがサイバー攻撃を受けやすい脆弱性を持っていないか、点検することにしました。

OS=基本ソフトやインストールしたソフトウエアが最新の状態に更新されているかを一斉にチェックしたほか、悪意のあるプログラムが仕掛けられていないかを割り出すソフトウエアも活用しています。

また従業員の意識を高めるため、今月に入ってからは世界的に脅威が高まっている「エモテット」について注意喚起する社内通知をたびたび出しているほか、社内にサイバーセキュリティーの対策チームを立ち上げ、従業員向けの研修を定期的に行っていくことにしています。