狙われる日本企業 米パイプラインも停止 身代金ビジネスを追う

「身代金を支払わなければ盗んだデータは売る。簡単なのは競合他社に売ることだ」

世界各国の企業や組織を相手に、盗み出したデータを“人質”にして巨額の身代金を要求するサイバー犯罪グループ。いま、日本の企業も次々に攻撃にさらされ機密情報をリークされる事態になっている。取材からは、攻撃が高度に分業化され犯罪への加担が容易になる「犯罪インフラ」とも言えるシステムが作り上げられていることが分かってきた。「日本を次に狙うなら暗号資産交換所かIT企業だ」犯罪グループはそう答えた。いったい何が起きているのか。そしてどう備えればいいのか。(科学文化部記者・黒瀬総一郎)

世界各国の企業や組織を相手に、盗み出したデータを“人質”にして巨額の身代金を要求するサイバー犯罪グループ。いま、日本の企業も次々に攻撃にさらされ機密情報をリークされる事態になっている。取材からは、攻撃が高度に分業化され犯罪への加担が容易になる「犯罪インフラ」とも言えるシステムが作り上げられていることが分かってきた。「日本を次に狙うなら暗号資産交換所かIT企業だ」犯罪グループはそう答えた。いったい何が起きているのか。そしてどう備えればいいのか。(科学文化部記者・黒瀬総一郎)

あっという間に全ファイルが暗号化

東京・水天宮前にある情報セキュリティー会社の一室。見せてくれたのは、パソコンに身代金要求型のウイルスが感染した瞬間の様子だ。デスクトップに置いてあるファイルのアイコンが、一斉に全く別の表示に変わる。暗号化され開けなくなったのだ。

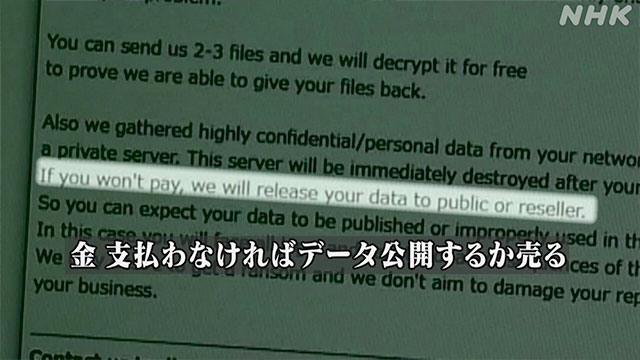

ファイルをクリックすると英文が表示された。

「あなたたちのファイルは全て暗号化された」「もし、金を支払わなければ、データを公開するか売る」

ファイルをクリックすると英文が表示された。

「あなたたちのファイルは全て暗号化された」「もし、金を支払わなければ、データを公開するか売る」

攻撃は凶悪化

こうした身代金要求型のウイルスは「ランサムウエア」と呼ばれる。かつてはデータを暗号化し、その解除と引き換えに身代金を要求するだけだったが、最近では支払いを拒んだ場合、犯罪グループは「あらかじめ盗み取っていたデータをネット上で公開する」とさらに脅迫する『二重の脅迫』を行う手口が主流になってきている。

情報セキュリティー会社のクラウドストライクの調査によると、世界で、ランサムウエアを使ったサイバー攻撃で盗まれた機密データなどが公開されるケースは、おととし5月に初めて確認された。その後、おととし11月には10回ほどだったものが去年9月は250回ほどにも上り、急激に増えている。

情報セキュリティー会社のクラウドストライクの調査によると、世界で、ランサムウエアを使ったサイバー攻撃で盗まれた機密データなどが公開されるケースは、おととし5月に初めて確認された。その後、おととし11月には10回ほどだったものが去年9月は250回ほどにも上り、急激に増えている。

日本企業の被害が急拡大

このランサムウエアの攻撃、日本の企業や組織が狙われるケースが相次いで明らかになっている。

先月には、大手ゼネコンの鹿島建設の海外のグループ企業が攻撃を受けて、大手テーマパークの運営会社との秘密保持契約書のほか、メールや取引先のリストなどが匿名性の高い闇サイト=ダークウェブ上に公開された。攻撃したのは「REvil(レビル)」と名乗る犯罪グループだった。

情報セキュリティー会社などによると、様々な犯罪グループによる同様の攻撃が相次いでいる。去年11月以降、ゲームソフト大手の「カプコン」や山形県商工会連合会、光学機器大手HOYAのアメリカの子会社などが次々被害に遭っている。

先月には、大手ゼネコンの鹿島建設の海外のグループ企業が攻撃を受けて、大手テーマパークの運営会社との秘密保持契約書のほか、メールや取引先のリストなどが匿名性の高い闇サイト=ダークウェブ上に公開された。攻撃したのは「REvil(レビル)」と名乗る犯罪グループだった。

情報セキュリティー会社などによると、様々な犯罪グループによる同様の攻撃が相次いでいる。去年11月以降、ゲームソフト大手の「カプコン」や山形県商工会連合会、光学機器大手HOYAのアメリカの子会社などが次々被害に遭っている。

ただ、こうした被害が明らかになるのは、ほんの一部と考えられている。

警察庁によると、去年、企業などから全国の警察に「ランサムウエア」の被害を受けたという相談が寄せられたのは、少なくとも23件だった。しかし情報セキュリティー会社の「クラウドストライク」が去年8月から9月にかけて、世界の大手企業のセキュリティー担当者にアンケートをとったところ、日本から回答した200人のうち半数を超える103人が、それまでの1年間に「ランサムウエア」による被害を受けたと回答している。

警察庁によると、去年、企業などから全国の警察に「ランサムウエア」の被害を受けたという相談が寄せられたのは、少なくとも23件だった。しかし情報セキュリティー会社の「クラウドストライク」が去年8月から9月にかけて、世界の大手企業のセキュリティー担当者にアンケートをとったところ、日本から回答した200人のうち半数を超える103人が、それまでの1年間に「ランサムウエア」による被害を受けたと回答している。

犯罪グループに接触・回答は

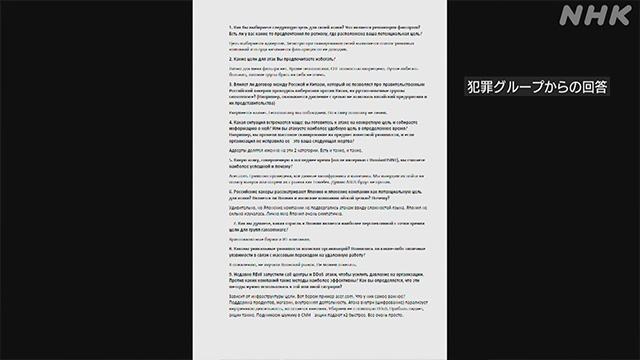

世界中に複数あるこうした犯罪グループは、どのような狙いや手口で企業を脅迫し収益を上げているのか。実態を探るため、NHKは情報セキュリティー会社の協力を得て犯罪グループの一つにメールで質問状を送り、回答を得ることが出来た。

質問を送ったのは鹿島建設やキーエンスの海外拠点を狙ったグループ。「REvil」と名乗り、ロシア語の言語圏を活動拠点にしていると見られる。情報セキュリティー会社の「テリロジーワークス」の協力を得て、メールで質問をしたところ、4月に回答があった。

「テリロジーワークス」は、去年にも話を聞き取っていて、直接会っていないものの、やりとりの内容やダークウェブでの活動履歴などから、犯罪グループの関係者である可能性が高いと考えられるとしている。

質問を送ったのは鹿島建設やキーエンスの海外拠点を狙ったグループ。「REvil」と名乗り、ロシア語の言語圏を活動拠点にしていると見られる。情報セキュリティー会社の「テリロジーワークス」の協力を得て、メールで質問をしたところ、4月に回答があった。

「テリロジーワークス」は、去年にも話を聞き取っていて、直接会っていないものの、やりとりの内容やダークウェブでの活動履歴などから、犯罪グループの関係者である可能性が高いと考えられるとしている。

質問と回答

※去年テリロジーワークスが聞き取った内容も含む。

▽グループが名乗る「REvil」の意味について

回答:「Ransom Evil」を省略したものだ。(Ransom=身代金 Evil=悪)

▽グループが担っている役割について

回答:「攻撃に用いるソフトウエアの開発に加え、攻撃した組織との交渉や、企業からの身代金の受領だ」

「標的となる組織のネットワークへのソフトウエアの感染や、バックアップファイルの破壊など、実際の攻撃は、パートナーが行っている」

「主要な仕事をするのはランサムウエアを感染させる人物(アフィリエイトパートナー)で、ソフトウエアは単なるツールだ」

▽ターゲットについて

回答:「大きな収益を上げている大企業やサイバー保険に入っている(支払いの能力のある)企業などだ。身代金の額は交渉する」

「コロナ禍で支払う企業は減っているものの、おおむね10社のうち4社が支払いに応じている」

▽攻撃対象として避けるのは?

回答:「(ロシアなど旧ソビエトの国々で作る)CIS=独立国家共同体の諸国は攻撃してはならないことになっている」

「人の生死には責任を負いたくないので、病院などは避けたい」

▽過去の日本に対する攻撃は?

回答:「はっきり覚えていない」

「われわれは1日に10ほどの企業をターゲットにしており、全部は覚えていられない。日本の企業から実際に身代金を得たケースは覚えていない」

▽日本企業をターゲットとしてどう見ているのか?

回答:「日本語が難しく、十分に調査したことはない」

▽日本企業の場合どこを狙う?

回答:「狙うとすれば 暗号資産の交換所やIT企業だ」

▽盗んだデータは、身代金を払っても売ることがあるか?

回答:「企業の中には結局データは売られると考え、身代金を払わないケースも多いが、我々は信頼を失ったら終わりなので、身代金を払えば、データを売ることはない。絶対に約束は破らない。もちろん身代金を支払わなければ売る。簡単なのは競合他社に売ることだ」

▽国際的な捜査機関などの追跡をどう考えているのか?

回答:「ランサムウエアによる攻撃を実際に行っているパートナーは直接の知り合いではなく、我々の重要な情報の多くを知らないため、(たとえ逮捕されるなどしても)足がつくことはない」

※去年テリロジーワークスが聞き取った内容も含む。

▽グループが名乗る「REvil」の意味について

回答:「Ransom Evil」を省略したものだ。(Ransom=身代金 Evil=悪)

▽グループが担っている役割について

回答:「攻撃に用いるソフトウエアの開発に加え、攻撃した組織との交渉や、企業からの身代金の受領だ」

「標的となる組織のネットワークへのソフトウエアの感染や、バックアップファイルの破壊など、実際の攻撃は、パートナーが行っている」

「主要な仕事をするのはランサムウエアを感染させる人物(アフィリエイトパートナー)で、ソフトウエアは単なるツールだ」

▽ターゲットについて

回答:「大きな収益を上げている大企業やサイバー保険に入っている(支払いの能力のある)企業などだ。身代金の額は交渉する」

「コロナ禍で支払う企業は減っているものの、おおむね10社のうち4社が支払いに応じている」

▽攻撃対象として避けるのは?

回答:「(ロシアなど旧ソビエトの国々で作る)CIS=独立国家共同体の諸国は攻撃してはならないことになっている」

「人の生死には責任を負いたくないので、病院などは避けたい」

▽過去の日本に対する攻撃は?

回答:「はっきり覚えていない」

「われわれは1日に10ほどの企業をターゲットにしており、全部は覚えていられない。日本の企業から実際に身代金を得たケースは覚えていない」

▽日本企業をターゲットとしてどう見ているのか?

回答:「日本語が難しく、十分に調査したことはない」

▽日本企業の場合どこを狙う?

回答:「狙うとすれば 暗号資産の交換所やIT企業だ」

▽盗んだデータは、身代金を払っても売ることがあるか?

回答:「企業の中には結局データは売られると考え、身代金を払わないケースも多いが、我々は信頼を失ったら終わりなので、身代金を払えば、データを売ることはない。絶対に約束は破らない。もちろん身代金を支払わなければ売る。簡単なのは競合他社に売ることだ」

▽国際的な捜査機関などの追跡をどう考えているのか?

回答:「ランサムウエアによる攻撃を実際に行っているパートナーは直接の知り合いではなく、我々の重要な情報の多くを知らないため、(たとえ逮捕されるなどしても)足がつくことはない」

テリロジーワークス 宮村信男社長

「すべての質問に答えが返ってきて驚いた。複数ある攻撃グループの間で競争が激しく、質問に答えて名前を世に知らしめることで、身代金の支払いや、パートナーの獲得を狙っている可能性がある」

「暗号資産の価値が再び 日本で高まっていることから、狙われているのではないか。こうした攻撃のリスクが他人事ではないということを日本の組織の経営層が認識し、適切な対策を打っていくことが必要だ」

「すべての質問に答えが返ってきて驚いた。複数ある攻撃グループの間で競争が激しく、質問に答えて名前を世に知らしめることで、身代金の支払いや、パートナーの獲得を狙っている可能性がある」

「暗号資産の価値が再び 日本で高まっていることから、狙われているのではないか。こうした攻撃のリスクが他人事ではないということを日本の組織の経営層が認識し、適切な対策を打っていくことが必要だ」

巨大なサイバー犯罪のシステム

犯罪グループへの取材でわかってきたことは、犯罪ビジネスの国際ネットワークが構築されていたことだ。

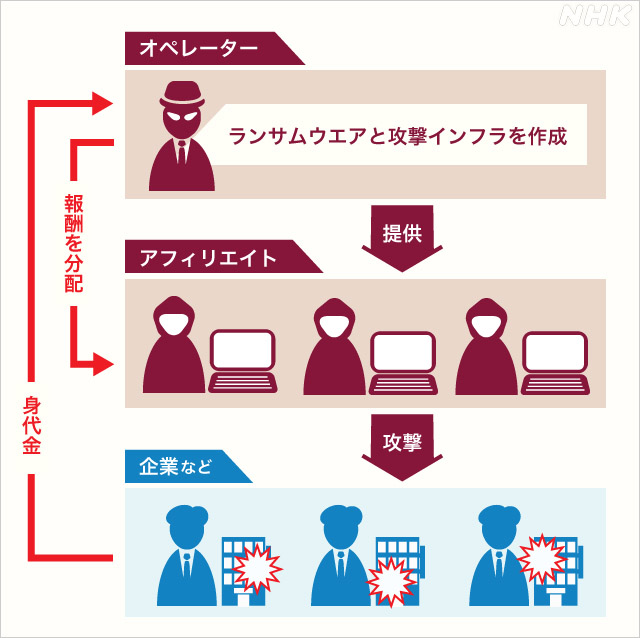

そして、犯行は主に2つの役割に分かれている。

ひとつはランサムウエアを開発・運営する役割。こちらに属するグループは「オペレーター」と呼ばれている。

情報セキュリティー会社の三井物産セキュアディレクションの吉川孝志さんの解析によると、オペレーターは現在、世界で20以上確認されている。

もうひとつは実際に攻撃を行う役割。こちらに属するグループは「アフィリエイト」と呼ばれ無数に存在する。

そして、犯行は主に2つの役割に分かれている。

ひとつはランサムウエアを開発・運営する役割。こちらに属するグループは「オペレーター」と呼ばれている。

情報セキュリティー会社の三井物産セキュアディレクションの吉川孝志さんの解析によると、オペレーターは現在、世界で20以上確認されている。

もうひとつは実際に攻撃を行う役割。こちらに属するグループは「アフィリエイト」と呼ばれ無数に存在する。

それぞれに複数の犯罪グループが存在し、双方が結びつき分業しながら犯行に及んだ上で、成功報酬を分け合う仕組みになっている。

これは「ランサムウエア・アズ・ア・サービス」と呼ばれている。誰でも簡単に犯罪に加われるようにビジネス化している、という意味だ。

ウイルスはそれぞれのグループごとに特徴がある。

例えば現在、最も多くの被害が報告されているという「Conti」と呼ばれるグループのウイルスを解析すると、乗っ取った主要なサーバーから、ネットワーク上のシステムのファイルを徹底的に暗号化する機能があった。検知システムや専門家の解析を回避する仕組みになっていた。

いっぽう「ダーマ」というオペレーターのグループは、スキルが高くなくても攻撃ができるように攻撃に使うツールや手順書をパッケージで提供しているという。また、身代金の金額を安く抑え、質ではなく数で稼ぐ戦略をとっているという。

こうしたオペレーターは、それぞれの開発したウイルスなどの特徴を生かしながら、ダークウェブ上にもうけたブログなどで、アフィリエイトにアピール。実際の攻撃は請け負ってもらい、一方でオペレーターは自らの犯行声明や盗み出した機密情報を暴露したり、身代金の交渉を行ったりするのだ。

そして報酬は、オペレーターとアフィリエイトで分け合う。

「REvil」への質問状の回答では、オペレーターの取り分は20%~30%、アフィリエイトは70~80%と、アフィリエイトの方が多い。「主要な仕事をするのはランサムウエアを感染させる人物であり、ソフトウエア自体は単なるツールだ。このような配分は妥当だと思う」としている。

これは「ランサムウエア・アズ・ア・サービス」と呼ばれている。誰でも簡単に犯罪に加われるようにビジネス化している、という意味だ。

ウイルスはそれぞれのグループごとに特徴がある。

例えば現在、最も多くの被害が報告されているという「Conti」と呼ばれるグループのウイルスを解析すると、乗っ取った主要なサーバーから、ネットワーク上のシステムのファイルを徹底的に暗号化する機能があった。検知システムや専門家の解析を回避する仕組みになっていた。

いっぽう「ダーマ」というオペレーターのグループは、スキルが高くなくても攻撃ができるように攻撃に使うツールや手順書をパッケージで提供しているという。また、身代金の金額を安く抑え、質ではなく数で稼ぐ戦略をとっているという。

こうしたオペレーターは、それぞれの開発したウイルスなどの特徴を生かしながら、ダークウェブ上にもうけたブログなどで、アフィリエイトにアピール。実際の攻撃は請け負ってもらい、一方でオペレーターは自らの犯行声明や盗み出した機密情報を暴露したり、身代金の交渉を行ったりするのだ。

そして報酬は、オペレーターとアフィリエイトで分け合う。

「REvil」への質問状の回答では、オペレーターの取り分は20%~30%、アフィリエイトは70~80%と、アフィリエイトの方が多い。「主要な仕事をするのはランサムウエアを感染させる人物であり、ソフトウエア自体は単なるツールだ。このような配分は妥当だと思う」としている。

販売されるネットワーク認証 あなたのIDやパスワードも・・・

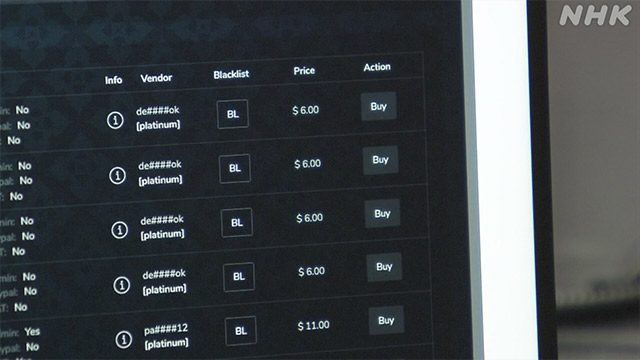

アフィリエイトと呼ばれる実際の攻撃者が、ウイルスをターゲットの企業のネットワークに侵入させるためには、ネットワークのアクセス認証を突破する必要がある。

実は、必ずしも自分たちで突破しなくても、このIDやパスワードなどの情報は簡単に手に入る。ネット上の闇サイト=ダークウェブで販売されているのだ。

実は、必ずしも自分たちで突破しなくても、このIDやパスワードなどの情報は簡単に手に入る。ネット上の闇サイト=ダークウェブで販売されているのだ。

実際に、吉川さんにダークウェブ上のサイトをいくつか見せてもらった。サイトは、よく目にする通販サイトのような作りだった。あるサイトでは、接続機器の種類別に認証情報が10から20ドルほどで売られていた。

特に重要な管理者権限を持つ認証情報は、高値で販売されていた。

販売されている情報は、別の犯罪グループなどが、ソフトウエアのぜい弱性を突いて入手したり、自動プログラムで総当たりで打ち込んで探し当てたり、またはフィッシングなどで盗み取ったものだと見られている。

※ダークウェブは、犯罪グループが盗んだ機密情報の公開にも使っているが、安易にアクセスするのは危険です。サイバー攻撃を受けるおそれもあるので、決してこうしたサイトを見に行くことはしないでください。

こうした犯罪ビジネスのネットワークができあがっていることについて、吉川さんは「簡単に犯罪に加われる、まさに『ランサムウエア・アズ・ア・サービス』だ。さらに、それぞれの犯罪グループが得意な分野を生かして連携することで攻撃がより効果を生んでいて、それが結果的に被害を拡大させている現状がある」と指摘する。

特に重要な管理者権限を持つ認証情報は、高値で販売されていた。

販売されている情報は、別の犯罪グループなどが、ソフトウエアのぜい弱性を突いて入手したり、自動プログラムで総当たりで打ち込んで探し当てたり、またはフィッシングなどで盗み取ったものだと見られている。

※ダークウェブは、犯罪グループが盗んだ機密情報の公開にも使っているが、安易にアクセスするのは危険です。サイバー攻撃を受けるおそれもあるので、決してこうしたサイトを見に行くことはしないでください。

こうした犯罪ビジネスのネットワークができあがっていることについて、吉川さんは「簡単に犯罪に加われる、まさに『ランサムウエア・アズ・ア・サービス』だ。さらに、それぞれの犯罪グループが得意な分野を生かして連携することで攻撃がより効果を生んでいて、それが結果的に被害を拡大させている現状がある」と指摘する。

どう備えれば良いのか?

1.海外拠点の対策強化を!

去年11月の「カプコン」への攻撃では、外部から組織内のサーバーにアクセスするVPNと呼ばれる接続機器が狙われていた。コロナ禍で急きょ用意したものだった。

去年11月の「カプコン」への攻撃では、外部から組織内のサーバーにアクセスするVPNと呼ばれる接続機器が狙われていた。コロナ禍で急きょ用意したものだった。

企業のセキュリティー対策に詳しい、情報セキュリティー会社、アルモリスの鎌田敬介さんは「海外の子会社などでは、セキュリティー対策の人員や予算や本社とのコミュニケーションが不十分で、対策が行き届かないことがある」と指摘する。

今月7日、アルモリスが調査したところ、電機メーカーや自動車メーカーなど日本の複数の大手企業の海外拠点で、脆弱性を抱えたサーバーなどが使われていることがわかった。

海外の拠点と社内ネットワークで接続されている場合、日本の本社が攻撃を受けるおそれもある。

「攻撃の手口はめまぐるしく変わっていて、日本企業は海外拠点を含めてどういった脆弱性を抱えているか常に把握し、対策を急ぐ必要がある」と話す。

2.リモート接続に注意

VPNなどのリモート接続では▽複数の認証を組み合わせて使う「多要素認証」を取り入れることや、▽関係者以外からの接続を制限すること、そして▽ソフトウエアを常に最新の状態にすること、また▽ぜい弱性が見つかった場合には、合わせてIDやパスワードなどの認証情報を変更することも大切だ。

3.身代金は支払うべきなのか?

攻撃を受け回復のために身代金を要求された場合、どう対応すべきなのか。

今月7日、アルモリスが調査したところ、電機メーカーや自動車メーカーなど日本の複数の大手企業の海外拠点で、脆弱性を抱えたサーバーなどが使われていることがわかった。

海外の拠点と社内ネットワークで接続されている場合、日本の本社が攻撃を受けるおそれもある。

「攻撃の手口はめまぐるしく変わっていて、日本企業は海外拠点を含めてどういった脆弱性を抱えているか常に把握し、対策を急ぐ必要がある」と話す。

2.リモート接続に注意

VPNなどのリモート接続では▽複数の認証を組み合わせて使う「多要素認証」を取り入れることや、▽関係者以外からの接続を制限すること、そして▽ソフトウエアを常に最新の状態にすること、また▽ぜい弱性が見つかった場合には、合わせてIDやパスワードなどの認証情報を変更することも大切だ。

3.身代金は支払うべきなのか?

攻撃を受け回復のために身代金を要求された場合、どう対応すべきなのか。

三井物産セキュアディレクションの吉川さんは「身代金は基本的に支払うべきではない」と話す。身代金を払っても4割はデータが戻らないという調査結果もあり、身代金を支払っても戻る保証がないこと、また盗まれたデータがすでにコピーされ一度支払った組織から何度もゆすりをかけられるおそれがあるとしている。身代金を払うことは犯罪グループへの資金提供につながる行為にもなる。

ただ、吉川さんは「人命に関わるような組織や、似たような状況下では迅速に解決出来る可能性を選ばざるを得ない場合もあるため、一概にすべてのケースで支払うべきではないと言い切ることは難しい」と言う。

4.被害情報の共有

もう一つ、重要だとするのは被害の情報の共有だ。

吉川さんは「攻撃を受けたという情報を公開することが、犯罪グループの宣伝を助長させるため行うべきではないという意見もあるが、一部で攻撃を知っていて世間が知らないという状況は非常に危険だ」と指摘する。

海外では、被害を受けた企業が、何が起きたかや行った対策について情報公開し、社会が称賛する姿勢もある。しかし日本では被害を受けた企業が非難されるような社会的風潮もあり、それが被害を抑止する上でマイナスに働くことを危惧する。

吉川さんは「攻撃の手口も刻々と変わる中、日本でも被害を受けた企業を責めるのではなく、攻撃情報を共有することで、そこから学び取って次の新たな被害を防ぐきっかけにすることが重要だ」と話す。

ただ、吉川さんは「人命に関わるような組織や、似たような状況下では迅速に解決出来る可能性を選ばざるを得ない場合もあるため、一概にすべてのケースで支払うべきではないと言い切ることは難しい」と言う。

4.被害情報の共有

もう一つ、重要だとするのは被害の情報の共有だ。

吉川さんは「攻撃を受けたという情報を公開することが、犯罪グループの宣伝を助長させるため行うべきではないという意見もあるが、一部で攻撃を知っていて世間が知らないという状況は非常に危険だ」と指摘する。

海外では、被害を受けた企業が、何が起きたかや行った対策について情報公開し、社会が称賛する姿勢もある。しかし日本では被害を受けた企業が非難されるような社会的風潮もあり、それが被害を抑止する上でマイナスに働くことを危惧する。

吉川さんは「攻撃の手口も刻々と変わる中、日本でも被害を受けた企業を責めるのではなく、攻撃情報を共有することで、そこから学び取って次の新たな被害を防ぐきっかけにすることが重要だ」と話す。

重要インフラに警戒を

ランサムウエアによると見られるサイバー攻撃で、7日には、アメリカ最大級のパイプラインがガソリンなどの供給を一時的に停止。アメリカのサイバーセキュリティー・インフラセキュリティー庁は、規模や業種に限らず攻撃を受けるおそれがあるとして対策を強化するよう声明を出した。

今、日本も重要インフラが狙われるリスクが高まっている。

「日本を次に狙うなら、暗号資産の交換所かIT企業だ」犯罪グループの予告どおりにならないために、どう対応すればいいのか。

国と民間が一体となった取り組みが、求められている。

今、日本も重要インフラが狙われるリスクが高まっている。

「日本を次に狙うなら、暗号資産の交換所かIT企業だ」犯罪グループの予告どおりにならないために、どう対応すればいいのか。

国と民間が一体となった取り組みが、求められている。

科学文化部記者

黒瀬総一郎

平成19年入局

岡山局、福岡局を経て

平成26年から科学文化部

黒瀬総一郎

平成19年入局

岡山局、福岡局を経て

平成26年から科学文化部